Парсинг доменной зоны

16 Dec 2014 | Автор: dd |Надыбал я тут довольно интересную тему с редиректом субдоменов, которые можно выпаливать на толстых трастовых доменах и ловить клееные к ним домены третьей стороны, которые по обычной забывчивости могли дропнуться, но остаться прописанными в зоне.

Ну и собственно для отлова подобных доменов, нужны сканнеры DNS, онлайн версии которых, в основном, дают возможность сканировать зону, только если ты являешься владельцем домена, а через DIG и NSLOOKUP не особо много и надыбаешь.

Попробовал было парсить с помощью онлайн Pentest для поиска субдоменов, но в нем выдавалась только малая часть информации, поэтому я решил озадачиться установкой части инструментария Kali Linux, системы относящейся к pentest, а точнее двух пакетов DNSmap (брудфорсера имен доменов) и DNSenum (парсера инфы о доменах).

Ставим DNSenum:

# yum install cpan

# yum install perl-App-cpanminus-1.6922-2.el7.noarch

или можно доставить через curl -L http://cpanmin.us | perl – App::cpanminus

# cpanm String::Random

# perl -MCPAN -e shell

на этом этапе система что то ругнулась на предмет Can’t locate Time/HiRes.pm in @INC , т.ч пришлось доставить:

# yum install perl-Time-HiRes

и повторить perl -MCPAN -e shell после чего уже в режиме CPAN, доставить модули:

> install XML::Writer Getopt::Long IO::File Thread::Queue Net::IP Net::DNS Net::Netmask Net::Whois::IP HTML::Parser WWW::Mechanize threads::shared

# yum install git

# git clone https://github.com/fwaeytens/dnsenum.git

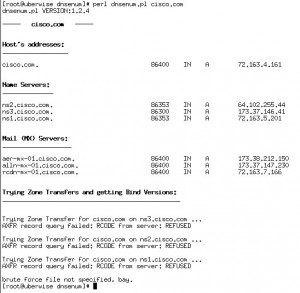

# perl dnsenum/dnsenum.pl cisco.com

на такой вариант запроса ответ будет простым почтари, NS-сервера и ориджин, т.к доменные сервера не передают зоны не пойми кому, поэтому необходимо использовать файл брута с перебором имен

# perl dnsenum.pl –enum -f dns.txt –update a -r cisco.com

как видим тут уже идет совершенно другой колинкор, т.к за границей картинки выдается еще несколько десятков субдоменов, некоторые из которых связаны со сторонними доменами через CNAME. Вот они и становятся нашей целью для изысканий. Хотя помимо этого идет огромное количество информации о домене: обратные записи PRT, NS субдоменов, блоки и подсети IP.

Ставим DNSmap:

# wget https://dnsmap.googlecode.com/files/dnsmap-0.30.tar.gz

# tar -xzvf dnsmap-0.30.tar.gz

# cd dnsmap-0.30

# yum install gcc

# gcc -Wall dnsmap.c -o dnsmap

# cp ./dnsmap /usr/local/bin/dnsmap

# cp ./dnsmap-bulk.sh /usr/local/bin/

# chmod ugo+x /usr/local/bin/dnsmap-bulk.sh

после чего уже можно парсить зону на предмет субдоменов

# dnsmap cisco.com -r ciscolist.txt

З.Ы в процессе парсинга, обнаружил интересную тему, что несколько субдоменов Почты России ссылаются на купонатор Биглион и страховую партнерку ВТБ, т.ч админы Почты России явно не плохо себя чувствуют.

Парсинг доменной зоны ,Теги: dns, IT безопасность