Рубрика «IT безопасность»

Saturday, 23 Jul 2011

В инете нашел инфу о неких пермских парнях разработавших какую то фантастическую, судя по радостным всхлипам журналистов, панацею, которая поставит жирный крест на пиратском распространении всяких материалов, защищенных авторскими правами, через пиринговые сети по протоколу BitTorrent. Именуется эта гроза пиратов Pirate Pay.

Ну понятно, что журналисты пишут про адовые технологии, которые не раскрываются, тоже самое написано и на офф. сайте приблуды, так что пришлось несколько погуглить на предмет инфы, так что в конце концов набрел на интервью Дмитрия Шуваева- директора по развитию грозного проекта Pirate Pay, из которого следует что данная приблудина ставится в сеть провайдера и контролирует bittorrent-трафик на предмет соответствия запрашиваемого контента с базой данных запрещенного, который составляется на основе обращений правообладателей. В случае если контент запрещен к распространению, то пользователь не получает отклика от трекера с актуальным списком пиров. Причем правообладатель своими силами изыскивает материалы, нарушающие его права и доступные для скачивания через сети BitTorrent.

Более того, компании уже выделили грант от мелкомягких в районе 100к зелени, и на момент интервью чуваки искали лобби в госдуме, для того чтобы обязать всех провайдеров устанавливать в своих сетях их чудо кирогазы Pirate Pay. Но по новым публикациям они обязуются порвать всех к 1 сентября, так что надо полагать что лобби они себе нашли и видимо за не плохой процентик, ибо опубликованные цены радуют: от 30к до 300к в неделю за противодействие, либо же порядка 15% от доли прибыли. С другой стороны может и не так, так как в новых публикациях говорится о том, что они собираются работать на основе DHT спама, то есть обмена хэш-кодами между клиентами для нахождения пиров минуя трекер. То есть их продукт Pirate Pay создает шторм объяв по DHT среди которых теряются родные пиры.

(more…)

VN:F [1.9.21_1169]

Rating: 10.0/10 (17 votes cast)

VN:F [1.9.21_1169]

Rating: +5 (from 7 votes)

Рубрика: IT безопасность, Интернет | Отзывов: 9 »

Monday, 18 Jul 2011

Компания “Мегафон” очень забавно решила интерпретировать закон о персональных данных и каким то прекрасным образом запупырила смски отправляемые из веб-формы на сайте Мегафона в открытый доступ на сайте, который стал столь же прекрасно индекситься Яндексом, словно этакая гостевая книга страстей человеческих.

Как только это запалили особо вдумчивые граждане, эта весть полыхнула по инету, так что в данный момент на spreadsheets.google выложен парсинг Яндекса на предмет данного материала, со всеми страстями и номерами телефонов (линк давать не буду чистэ из этических убеждений). Компания “Мегафон” отреагировала довольно оперативно и запросила у Яндекса удалить эти данные, так что Яндекс почистил индекс (или же кэш выдачи) от упомянутых записей, но при этом они остались на региональных зеркалах поисковой системы. В данный момент они удаляются и оттуда- но пока еще что то и где то можно почитать.

Как только это запалили особо вдумчивые граждане, эта весть полыхнула по инету, так что в данный момент на spreadsheets.google выложен парсинг Яндекса на предмет данного материала, со всеми страстями и номерами телефонов (линк давать не буду чистэ из этических убеждений). Компания “Мегафон” отреагировала довольно оперативно и запросила у Яндекса удалить эти данные, так что Яндекс почистил индекс (или же кэш выдачи) от упомянутых записей, но при этом они остались на региональных зеркалах поисковой системы. В данный момент они удаляются и оттуда- но пока еще что то и где то можно почитать.

Для того чтобы получить листинг этих сообщений, в строке поиска Яндекс нужно ввести следующий запрос:

url:www.sendsms.megafon.ru* | url:sendsms.megafon.ru*

и после этого приступать к длительному и увлекательному чтению. Судя по комментам Яндекс эти данные попали в открытый доступ так как не были закрыты от индексирования файлов robots.txt, хотя на самом деле совершенно непонятно, каким образом они вообще оказались в открытом доступе, ибо по идее- должны только писаться в базу где хранятся отосланные смски, а уж никак не уходить в открытый для всего инета фронтэнд базы.

И что будут делать мегафоновцы, когда спарсенную базу просто растащат на цитаты- ибо там есть что почитать, да еще и с телефонами. Тем более что обсуждабельные интимные подробности могут стать не только поводом для лулзов, но и для шантажа от нечистоплотных граждан, которых в инете предостаточно. По идее по данной тематике Мегафон должен ждать очень и очень хороший штраф как минимум, а как максимум многотысячные иски от каждого засветившегося в этой базе. Причем судя по толкотне в инете, уже были перехвачены какие то почтовые ящики с многолетней перепиской и другие аккаунты, так что Мегафону уж с этой стороны точно предстоит выслушать много нелицеприятного. Ну а нам- лишний урок- никогда не отправлять все данные через один канал связи, а в идеале использовать вариации двухфакторной аутентификации, когда часть отдаем смской, а часть голосом или письмом.

Надо полагать что здесь админы Мегафона поработали на славу, уподобившись коллегам из ЖЖ и отрабатывая новые версии софта не на кошечках, а на самой что ни на есть рабочей системе.

Ну и напоследок, пара мемов, которым явно не хватает кнопочки ILikeIt:

Алкоголь, дым и дикий секс… На первый взгляд пошло и неправильно. Но бывают моменты, когда хочется только этого.

Ашап алабыз аннан тышта зшлэргэ кирэк мунча житешкэнче Бэлки бераз помидор утыртып куярмын Буген су сибеп тормыйбыз инде Ярый хэзергэ Кичкэ таба язарм.

со мной сейчас клиент тааак заигрывал. я бля чуть под стул от стыда не сползла. ну что за день-то.

Борь, я не электрик и тем более мне не до этого.Я понимаю что тебя мучает совесть,опять тебя нет рядом и мне приходится все проблемы решать одной.

Сегодня поедем в сексшоп и блинов поедим заодно или никогда

я буду вынуждена разойтись с тобой–если содержать семью ты не можешь.ты взрослый мужчина–я недолжна маме тебя вешать на шею?я не хочу терять тебя.

VN:F [1.9.21_1169]

Rating: 7.5/10 (2 votes cast)

VN:F [1.9.21_1169]

Рубрика: IT безопасность, Интернет | Ваш отзыв »

Tuesday, 03 May 2011

В связи с ниже сказанным, относительно нового фейкового антивиря под MacOS, выпущенного все таки видимо нашими русскими умельцами, хотелось бы упомянуть о получившей в последнее время широкой распространении атаке, именуемой SEO Poisoning. Атака представляет собой создание некоего ресурса, который раскручивается всеми известными, в том числе и Blackhat SEO способами, до топа поисковых систем- преимущественно google и yahoo, так как в основном эти атаки направлены на бургонет. Оказываясь в выдаче выше легитимных ресурсов, подобный сайт получает огромное число кликов и переходов с поисковых систем, как например было в случае прошлогодней ситуации с выдачей целебсов, когда переходя по топу выдачи гугля – клиент попадал на специально сконфигурированный сайт.

После чего зашедшему на сайт пользователю суется исполняемый php или javascript который базируясь на уязвимости системы, инсталяет в систему некий злонамеренный код, который подтягивается зачастую с использованием внедренных элементов iframe, или же flash редирект, когда предлагается загрузить сторонний кодек для просмотра видеоролика (преимущественно порнографического содержания). Таким же образом эта атака происходит, когда злоумышленникам удается внедрить данный метод XSS-атаки и на “честные” сайты имеющие некоторые уязвимости безопасности, которые и эксплуатируются негодяйскими негодяями для внедрения злонамеренного кода на машину потенциальной жертвы. И не смотря на постоянную борьбу Google с подобными сайтами, следствием которой вы можете видеть красную заставку, предупреждающую вас о потенциальной угрозе, исходящей с данного сайта, популярность данного вида мошенничества неумолимо растет в и данный момент (по состоянию 2010 года) составляет порядка 17% от всех топовых поисковых запросов Goolge, то есть переходя по ссылкам из топа выдачи, в 17 случаях из 100 вы попадаете на специально сконфигурированный сайт, или же подвергшийся компрометации. И не малое значение здесь конечно играют компании, специализирующиеся на разработке и распространении подобных продуктов, в чьи партнерки с радостью и подключаются не сильно разборчивые в средствах заработка веб-мастера, ибо что продвигать педофильско-зоофильские партнерки, что клепать и подсовывать буржуйским лохам мальвары- все едино, тем более что заработки подобных веб-мастеров, именно на мальварных партнерках исчисляются десятками тысяч долларов.

VN:F [1.9.21_1169]

Rating: 3.8/10 (23 votes cast)

VN:F [1.9.21_1169]

Рубрика: IT безопасность, Сайты и их проблемы | Ваш отзыв »

Monday, 02 May 2011

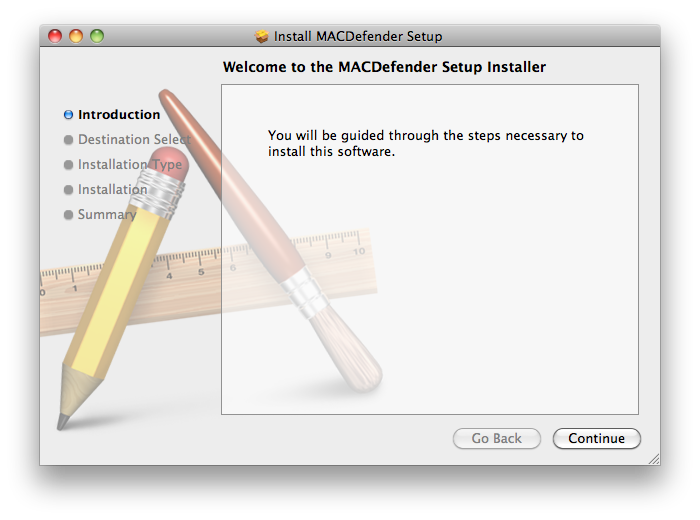

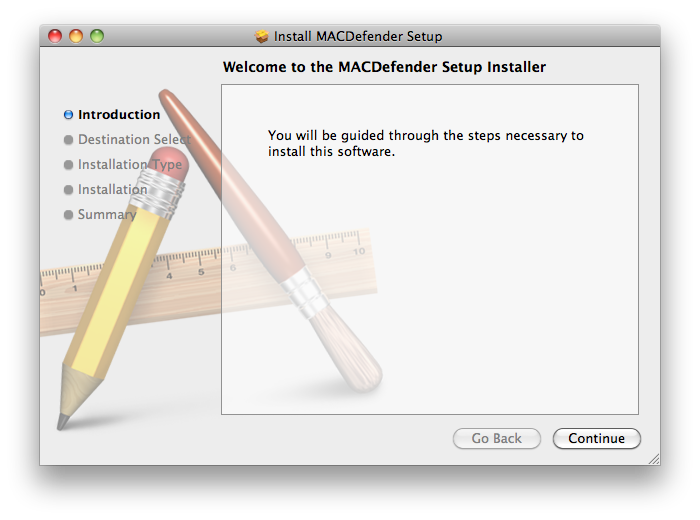

Майские праздники порадовали тем, что появилось пугало для многих трепачей, обожающий в стандартную холивару на тему “какой антивирус лучше” всунуть свои пять грошей про линух или макаку. Линух пока не трогаем, а вот к MacOS появился тот самый мальвар, за которые так ругают винду, и на которых последнее время не плохо поднимает бабуськи не безызвестный рейдай- клепая такую хню под винду и предлагая после, прикупить псевдоантивирь за 60-70 грин, который занимается только тем что устраняет данную пакость.

Так вот- зовется эта штука MACDefender и цепляется она точно таким же образом как и в случае с винюками, через бродилку Safari, подсовываясь либо с зараженных сайтов, либо со специально созданных заглушек, выведенных в гугле-топ по ламерски-популярным запросам с помощью SEO инструментария. Причем себя она представляет как адский антивирусник. Надо отметить, что это крайне прибыльный бизнес, так как редаевская контора, на подобных поделках, поднимает десятки миллионов грин в месяц именно на распространяя подобные продукты, которые распространяются через партнерскую программу, но имхо дают оооочень большой минус к карме, не смотря на фантастические суммы заработка вебмастеров.

Собственно советы по предотвращению, абсолютно такие же как и для винюковой машины- все отрицать:

т.е. если вы видите де то надпись “MACDefender Setup Installer”, то не надо с ней соглашаться и устанавливать данную тулзу;

также следует отключить в Safari возможность автоматического запуска и открытия файлов (Preferences -> General tab и снять галку с кнопки “Open ‘safe’ files after downloading”)

С помощью следующих шагов можно MACDefender:

Запускаем диспетчер приложений Activity Monitor (находится в /Applications/Utilities/) и сортируем приложения по имени, ибо данный продукт представляется своим собственным MACDefender или MacDefender.app. Если он есть в списке, то грохаем его;

Открываем System Preferences -> Accounts -> Login Items и высматриваем в списке MACDefender или какую любую другую необычную запись. Обнаружив, сносим её, нажимая на “-”, для тгго чтобы она не стартовала при входе в систему;

Открываем папку с прогами (/Applications/) и выискиваем тоже MACDefender или MacDefender, после чего грохаем приложение.

Отлавливается эта пакость риалтаймовыми антивирусниками VirusBarrier X5 и VirusBarrier X6 с сегодняшними обновлениями от 2 мая, которые не только борятся с вируснями, но и с мальварами и различными злонамерными кодами, подсовываемыми с веб-страниц.

Более подробно о происхождении и работе данного фейкового антивиря расписано в блоге Intego, которые вроде как и отыскали эту самую пакость.

VN:F [1.9.21_1169]

Rating: 4.5/10 (19 votes cast)

VN:F [1.9.21_1169]

Рубрика: IT безопасность | Ваш отзыв »

Saturday, 16 Apr 2011

В очередной раз занимался лечением компутера одного порнофила, как водится на условиях дружбы и взаимопомощи, то есть за чай и коньяк. И в этой связи решил написать краткую памятку для всех порно-маньяков о том как можно и нужно серфить по порнонету, с тем чтобы не ныть потом по друзьям-знакомым: вылечите мне компьютер, ну пожалуууйста. Тем более что в этот раз я столкнулся с цепучей пакостью винлокер порнобаннера, который крепко сидел в автозагрузке во всех видах операционки, так что взвесив время которое я бы затратил на чистку компа, решил все переставить с нуля и заточить так, чтобы с этой стороны увеличить период времени, через которое данный порнолюбитель обратится ко мне вновь.

Итак для начала мы ставим винды, предположим это будет win7 pro. Естественно гораздо проще бы было поставить какой нить user-friendly Linux, врубить родной фаервол, добить это дело кем нить вроде eset или clamavd и работать под юзерскими правами- это бы значительно упростило жизнь мне, но не конечному пользователю (всем любителям пофлудить на тему: я пользователь линукс и хочу поинтересоваться, что такое вирусы- рекомендую погуглить на сабж: пару сотен, причем червей, найдете довольно быстро), тем более что хорошо заточенный винюк не сильно опаснее прикрытого линуха, и уж стопудово лучше MacOS без анттвиря.

Итак, поставив Windows 7, следом ставим Firefox 4 и навсегда прощаемся с Яшей ака IE. После этого прикручиваем к FF дополнение noscript, которое будет висеть в трее бродилки и ругаться на все опасные и не очень интерактивы. Затем ставим фаервол Comodo Firewall Pro и следом за ним Eset Smart Security. Если вам жалко заплатить за хороший, не тормозной антивирь 600 рублей, то можете конечно поставить антивирус от того же Comodo, или какой либо другой на ваш вкус- я предпочитаю именно эту связку, перейдя на нее года четыре назад с Outpost Firewall+Eset, в те прекрасные времена когда аутпост отправлял core2 в BSOD при использовании Firefox. И надо признаться, что за все это время ни разу не имел каких либо проблем что под XP, что под семеркой. Хотя тут опять же надо заметить, что мои наиболее неспокойные клиенты все же умудрялись ловить различных ботов, но об этом ниже. После установки этой связки, не перегружая машину, дружим оба программных продукта, добавляя их в исключение друг к другу, иначе при загрузке машины вы станете свидетелем двухактовой трагедии ‘чужой против хищника’, в которой всегда выигрывает Eset. Да, перед установкой всего этого богатства, отключите встроенный виндовый фаервол, ибо этому фейку не место на нормальной машине.

После этого ставим Comodo в режим обучения, отвечая ‘да’, только если вы инициировали подключение или понимаете о чем разговор. После недели терзаний фаервол можно спокойно переключать в safe mode. Затем устанавливаете хорошую тулзу Search-and-Destroy которая будет следить за всякими адварями и мальварами, а также отлавливать попытки изменения конфигурации машины.

Ну и теперь переходит к основной части марлезонского балета: качаем себе бесплатную виртуальную машину Sun VirtualBox или VMWare Player, которую благополучно и ставим на свою рабочую станцию. После чего устанавливаем в нее винду-мак или линух, создаем на диске копию виртуальной машины, и уже из под виртуалки спокойно лазим по тем самым сайтам, с которых и начиналась наша эпопея.

Если тема с виртуалками вам по той или иной причине не подходит, то создайте себе для работы пользователя с ограниченными правами, из под которого вы будите работать или хотя бы лазить в инет. После чего настройте себе хранение всех документов, почты и всего прочего на дополнительном разделе или жестком диске, доставьте все нужные программы и сделайте резервную копию системного раздела, что бы в случае серьезной заразы откатиться к работоспособной версии операционки за 15-20 минут. Копию системного диска можно сделать с помощью Acronis True Image, и держать резервную копию естественно также на дополнительном разделе, чтобы после просто загрузиться с диска True Image и перезалить систему.

Ну и на десерт основные правила инет-серфинга: все вышеуказанные действия, кроме настройки виртуальной машины, совсем не панацея, ибо они лишь призваны помочь пользователю сохранить свою машину в безопасности, но безопасность сама по себе- это комплекс мер, включающий помимо настройки всех необходимых сервисов, также и включение головы пользователя, который не должен скачивать и устанавливать какие то программы и утилиты из неизвестных источников, использовать ломанные программы желательно также в виртуальном окружении, поскольку зачастую ломалки содержат всевозможные трояны, не устанавливать дополнительные кодеки, которые вам предлагают установить для просмотра того или иного ролика, ибо это с вероятностью 100% будет попытка подсунуть вам злонамеренный код, не кликать по всевозможным popup окнам и прежде чем нажимать на “ДА”- читать что вам предлагают или спрашивают. И естественно ходить по проверенным ресурсам, ибо большая часть порева является так называемыми саттелитами, на которых хитроумные вебмастера не размещают ничего кроме рекламы партнерского сайта, а в последнее время, в связи с расширением бизнеса редая, вешают те самые программные модули, которые при заходе на сайт потенциальной жертвы, сами устанавливаются на компьютер пользователя и начинают просить денег на лечение. Так что подытоживая все выше сказанное хочу заметить, что лучшая защита от вирусов и ботов- это не антивирус, а голова и здравый смысл пользователя.

VN:F [1.9.21_1169]

Rating: 10.0/10 (2 votes cast)

VN:F [1.9.21_1169]

Рубрика: IT безопасность | Отзывов: 6 »

Friday, 15 Apr 2011

Как я у же отметил ранее, в процессе знакомства с новой, для меня, платформой Untangle я натолкнулся на довольно странное поведение. Начал я с того, что закачав образ на удаленный сервер ESXi, решил спокойно ночью поднять VPN сервер, чтобы утром уже логиниться не через rdp, а через IPSec. Подтянул образ, залил его в инвентори, начал установку. Все поставилось прекрасно, но как только я настроил сетку на одном из интерфейсов- у меня все упало, т.е. соединение отвалилось без возможности восстановления таким образом, будто упала сеть. Имея все таки некоторое представление о работе шлюзов и фаервольных решений, я прикинул, что отвалиться ESXi уж не мог точно, ибо в любом случае новый шлюз мог бы залочить только свой виртуальный интерфейс, а не доступ во внутреннюю сетку, так что с утра я начал исходить из того, что сработал закон Мерфи, который мне в процессе многочисленных настроек неоднократно напоминал о своей существовании, когда ты нажимаешь на кнопку сохранить, а во всем офисе рубится свет; и у меня в момент настройки Untangle порушилась сеть.

В итоге ребутнули сервак ESXi, все поднялось, так что вечером я выехал на удаленную площадку. Прибыв на место, немного пошакалил по свичам, ибо решил было, что проблема крылась в них, но все было вроде нормально, так что я приступил снова к настройке Untangle. Надо отметить, что я, как истинный российский одмин, хотя и веселюсь на эту тему, некоторое время уже как читаю мануал только после того как все сломалось, так что в данном случае я полагал, что официального wiki how-to-install untangle вполне достаточно для того чтобы поставить платформу. Стартанул сервак на ESXi, и как только, судя по процентным соотношениям загрузки, платформа запустила сетевые интерфейсы у меня снова полегла сеть. Это меня подвигло в совершеннейшие не понятки, поскольку сеть лежала наглухо- то есть она отсутствовала как класс- пинги не проходили даже до свича, в который была воткнута машина, не говоря уже про какие то шлюзы и сервера, сидевшие на соседях по каскаду. Рубанув сервер, снова поднял ESXi и удалил с него Untangle, решив поднять его в тестовом варианте у себя на машине. В итоге на след. день, подняв его в оболочке VMware Workstation я так же радостно положил сетку своего офиса, но поскольку доступ к виртуальной среде у меня уже был не по сети, то отрубив интерфейсы на виртуально машине, я полез в инет с извечным вопросом “whatafuck?”.

Оказалось, что в платформе Untangle реализована технология Re-Router (до этого мне с ней как то не доводилось встречаться), благодаря которой данная платформа безопасности интегрируется в существующую сетевую топологию без каких либо дополнительных перенастроек инфраструктуры, путем заворачивания на себя всего трафика на уровне L2 протоколов. Примерно тоже самое происходит при уязвимости men-in-middle, когда машина внутри сетки производит так называемую атаку ARP spoofing, отвечая на все ARP broadcasts “ЭТО ЙА!” и тем самым беря на себя функционал центрального шлюза и вообще всех машин в сетке, так что в ARP таблице свичей все пакеты замыкаются на интерфейсе Untangle,и даже после падения платформы трафик не будет проходить до динамического изменения ARP таблицы. Данная технология интегрирована в ядро, и в первом приближении не отключабельна, так что на форуме Untangle тамошние спецы рекомендуют относиться к ней как к данности, и в этой связи, в обязательном порядке, использовать на сервере два интерфейса, даже в случае необходимости использования одного- как в моем варианте VPN-сервера. Но в этом случае рабочий интерфейс надо делать внешним, а внутренний переводить в режим bridge и бриджевать его на внешний интерфейс

Настройка в админской части Untangle: Config -> Networking -> Internal Interface

Config Type: bridge

Bridge to: External (static)

Кстати таким же образом можно организовывать проброс трафика к внешнему шлюзу, но это уже другой разговор. В случае виртуальной машины, как у меня, я просто добавил в работающую конфигурацию еще один интерфейс, подтянул его встроенным detect’ом и привязал к внешнему интерфейсу, после чего лежащая сетка ожила в течении 30 секунд. Еще в течении 15 минут поднял VPN-сервер и настроил подключение. Самое приятное, что openVPN сервер сам генерит клиентскую часть, так что просто логинимся через бродилку к VPN-серверу, заходим внутрь и из настроек openVPN сервера, раздела Clients, говорим для определенного пользователя Distribute Client, после чего либо скачиваем его по приложенным ссылкам, либо отправляем его на email который можно вписать в форму отправки. Клиент после установки получает полностью настроенный OpenVPN клиент, не требующий уже никаких вводов логина и дополнительных настроек.

VN:F [1.9.21_1169]

Rating: 10.0/10 (2 votes cast)

VN:F [1.9.21_1169]

Rating: +2 (from 2 votes)

Рубрика: IT безопасность, Сети | Ваш отзыв »

Thursday, 14 Apr 2011

Начал ковыряться с новым продуктом Untangle, который мне посоватевал Евгена-сан, в качестве альтернативы VPN серверу, который я начал ковырять некоторое время назад, поскольку IPSEC от D-Link на замечательной железке DFL-210 отказывался подниматься, а Checkpoint UTM – клиент зажался приобретать.

Почитав немного про Untangle на их оффсайте, пришел в неописуемый восторг, поскольку производитель этого open-source продукта предлагает большое количество бесплатных, и платных модулей к своему решению, построенному на базе Debian GNU/Linux. Само по себе решение очень классное и представляет наборный шлюз, который поднимается в минимальной конфигурации и управляется через веб-консоль, при этом давая возможность сисадмину подключать и отключать те или иные модули, предлагаемые в виде дополнительного софта: spam blocker, phish blocker, spyware blocker, web filter, kaspersky antivirus, commtouch spam booster, wan failover, wan balancer, virus blocker, IPS, protocol control, firewall, captive portal, ad clocker, policy manager, directory connector, openVPN, attack blocker, bandwidth control, web cache и некоторое количество тулзов для управления.

Самое главное, что часть основных блейдов (по аналогии с checkpoint назову их так) предоставляется бесплатно- это фаерволл, openVPN, web filter lite, virus/spam/attack/phish/spyware blocker. Остальные можно поставить на 14дней и поковырявшись, прикупить себе уже в нормальное использование- меня например сразу заинтересовали bandwidth control и wan failover поскольку воротить такое руками муторно, а у производителя Untangle эти решения стоят по:

630 баксов на три года за bandwidth – позволяющий QoSить и лимитить юзверей по использованию канала;

126 баксов за три года wan failover, позволяющего построить полноценный isp redundancy, который у checkpoint например стоит полтора косаря за год;

модуль Каспера, позволяющий поднять полноценное сканирование на ходу от всевозможных угроз на всем многообразии протоколов, обойдется в 252 бакса на три года;

полноценный Web-filter выйдет в 630 грина на три года, при том что фильтрует по 53 категориям, на 20 языках, и держит в базе на данный момент около 450М веб-сайтов.

Управление порталом очень удобное и более того- он встает как на стандартную машину с минимальной конфигурацией: P4 Processor (или аналогичный AMD), 80 GB HDD, 2 NIC и 1 GB RAM; так и на VMware Workstation и ESXi- единственный момент что в случае ESXi надо заводить ручками диск и карточки, так как Untangle не понимает vmware дрова использующиеся платформой ESXi, поэтому пришлось драйв ставить BusLogic, а сетевухи e1000. На Workstation же встал без проблем (кстати на том в 16 гигов), в течении буквально 10-15 минут элементарного инсталлятора. Также на сайте компании, предлагается приобрести у них либо сервак, спецом заточенный под платформу Untangle, либо же специальную UTM’ку их же производства.

Но вот после установки на сервер, начались довольно интересные грабли, о которых я расскажу несколько позднее.

VN:F [1.9.21_1169]

Rating: 3.7/10 (21 votes cast)

VN:F [1.9.21_1169]

Rating: +1 (from 5 votes)

Рубрика: IT безопасность, Обзоры | Ваш отзыв »