Saturday, 07 May 2011

Как я описывал в предыдущих терзаниях по поводу настройки X-соединения с Windows машины к CentOS серверу, Xdmcp не является безопасным, в связи с чем его использование довольно ограничено использованием в открытых сетях, в связи с чем приходится изыскивать другие пути общения со своим удаленным сервером через X-соединение.

Но X-терминальное соединение, можно инкапсулировать в протокол ssl, путем проброса соединения к клиентской части X-терминала, через протокол сеансового уровня SSH. Для этого ранее использовалась бесплатная программа putty, позволяющая устанавливать ssh соединение с удаленными машинами, а ноне данный клиент включен в поставку Xming сервера. Для чего при установке севера Xming на нашей клиентской Windows машине, в разделе выбора компонентов, выберем пункт Normal Putty Link SSH client. После установки произведем настройку нашего Unix-сервера под управление CentOS:

Настроиваем логин: K Menu -> System -> Login Screen

Во вкладке Remote, меню Style выставляем Same as Local

Во вкладке Security, ставим галку Allow local system administrator login

После этого запускаем сервер Xming на стороне виндовой машины и настраиваем подключение, запустив программу XLaunch:

Multiple Window -> Start a program -> в Run Remote выбираем Using PuTTY и прописываем логин информацию к CentOS серверу через SSH -> Additional parametrs можем оставить пустыми, либо прописать свойства терминала Х и ssh соединения -> Готово

После нажатия Готово к нам вылетит окно стандартного текстового терминала юниксового сервера xterm, в котором мы можем запускать любые приложения, также как и в окне ssh сессии, с тем условием, что в случае запуска гуевых приложений, предназначенных для работы в X-окружении, в ssh сессии мы бы получили сообщение об ошибке, а в данном случае это приложение будет запущено на нашем виндовом рабочем столе. Для этого набираем любое юниксовое приложение:

# xeyes &

или

# blackjack &

Амперсенд нужен для того чтобы приложение запускалось в фоновом режиме и не вылетало когда мы снова начинаем работать в терминальной сессии.

Благодаря этому способу можно например поиграться на винде, в несвойственные ей игрушки, вроде маджонга или блэкджека.  Но при работе естественно следует помнить, что такой вариант работы является одним из нестабильных и находящихся в прямой зависимости от установленного соединения, ибо при любом обрыве связи или затыке, все наши приложения радостно вылетят, посему подобной схемой рекомендовано пользоваться все таки в пределах собственной локальной сети, для упрощения администрирования удаленных серверов, находящихся в соседней комнате, или другом этаже.

Но при работе естественно следует помнить, что такой вариант работы является одним из нестабильных и находящихся в прямой зависимости от установленного соединения, ибо при любом обрыве связи или затыке, все наши приложения радостно вылетят, посему подобной схемой рекомендовано пользоваться все таки в пределах собственной локальной сети, для упрощения администрирования удаленных серверов, находящихся в соседней комнате, или другом этаже.

В процессе настройки в какой то момент в логах появилось неприятное сообщение о том, что пакеты дропаются стороной CentOS сервера, что вылечилось добавлением в файл X-сервера Xming виндусовой машины C:\Program Files\Xming\X0.hosts строчки, содержащей IP адрес нашего CentOS сервера. Но это скорее исключение из правил, ибо все работает и без этого.

VN:F [1.9.21_1169]

Rating: 0.0/10 (0 votes cast)

VN:F [1.9.21_1169]

Рубрика: Linux | Ваш отзыв »

Friday, 15 Apr 2011

Как я у же отметил ранее, в процессе знакомства с новой, для меня, платформой Untangle я натолкнулся на довольно странное поведение. Начал я с того, что закачав образ на удаленный сервер ESXi, решил спокойно ночью поднять VPN сервер, чтобы утром уже логиниться не через rdp, а через IPSec. Подтянул образ, залил его в инвентори, начал установку. Все поставилось прекрасно, но как только я настроил сетку на одном из интерфейсов- у меня все упало, т.е. соединение отвалилось без возможности восстановления таким образом, будто упала сеть. Имея все таки некоторое представление о работе шлюзов и фаервольных решений, я прикинул, что отвалиться ESXi уж не мог точно, ибо в любом случае новый шлюз мог бы залочить только свой виртуальный интерфейс, а не доступ во внутреннюю сетку, так что с утра я начал исходить из того, что сработал закон Мерфи, который мне в процессе многочисленных настроек неоднократно напоминал о своей существовании, когда ты нажимаешь на кнопку сохранить, а во всем офисе рубится свет; и у меня в момент настройки Untangle порушилась сеть.

В итоге ребутнули сервак ESXi, все поднялось, так что вечером я выехал на удаленную площадку. Прибыв на место, немного пошакалил по свичам, ибо решил было, что проблема крылась в них, но все было вроде нормально, так что я приступил снова к настройке Untangle. Надо отметить, что я, как истинный российский одмин, хотя и веселюсь на эту тему, некоторое время уже как читаю мануал только после того как все сломалось, так что в данном случае я полагал, что официального wiki how-to-install untangle вполне достаточно для того чтобы поставить платформу. Стартанул сервак на ESXi, и как только, судя по процентным соотношениям загрузки, платформа запустила сетевые интерфейсы у меня снова полегла сеть. Это меня подвигло в совершеннейшие не понятки, поскольку сеть лежала наглухо- то есть она отсутствовала как класс- пинги не проходили даже до свича, в который была воткнута машина, не говоря уже про какие то шлюзы и сервера, сидевшие на соседях по каскаду. Рубанув сервер, снова поднял ESXi и удалил с него Untangle, решив поднять его в тестовом варианте у себя на машине. В итоге на след. день, подняв его в оболочке VMware Workstation я так же радостно положил сетку своего офиса, но поскольку доступ к виртуальной среде у меня уже был не по сети, то отрубив интерфейсы на виртуально машине, я полез в инет с извечным вопросом “whatafuck?”.

Оказалось, что в платформе Untangle реализована технология Re-Router (до этого мне с ней как то не доводилось встречаться), благодаря которой данная платформа безопасности интегрируется в существующую сетевую топологию без каких либо дополнительных перенастроек инфраструктуры, путем заворачивания на себя всего трафика на уровне L2 протоколов. Примерно тоже самое происходит при уязвимости men-in-middle, когда машина внутри сетки производит так называемую атаку ARP spoofing, отвечая на все ARP broadcasts “ЭТО ЙА!” и тем самым беря на себя функционал центрального шлюза и вообще всех машин в сетке, так что в ARP таблице свичей все пакеты замыкаются на интерфейсе Untangle,и даже после падения платформы трафик не будет проходить до динамического изменения ARP таблицы. Данная технология интегрирована в ядро, и в первом приближении не отключабельна, так что на форуме Untangle тамошние спецы рекомендуют относиться к ней как к данности, и в этой связи, в обязательном порядке, использовать на сервере два интерфейса, даже в случае необходимости использования одного- как в моем варианте VPN-сервера. Но в этом случае рабочий интерфейс надо делать внешним, а внутренний переводить в режим bridge и бриджевать его на внешний интерфейс

Настройка в админской части Untangle: Config -> Networking -> Internal Interface

Config Type: bridge

Bridge to: External (static)

Кстати таким же образом можно организовывать проброс трафика к внешнему шлюзу, но это уже другой разговор. В случае виртуальной машины, как у меня, я просто добавил в работающую конфигурацию еще один интерфейс, подтянул его встроенным detect’ом и привязал к внешнему интерфейсу, после чего лежащая сетка ожила в течении 30 секунд. Еще в течении 15 минут поднял VPN-сервер и настроил подключение. Самое приятное, что openVPN сервер сам генерит клиентскую часть, так что просто логинимся через бродилку к VPN-серверу, заходим внутрь и из настроек openVPN сервера, раздела Clients, говорим для определенного пользователя Distribute Client, после чего либо скачиваем его по приложенным ссылкам, либо отправляем его на email который можно вписать в форму отправки. Клиент после установки получает полностью настроенный OpenVPN клиент, не требующий уже никаких вводов логина и дополнительных настроек.

VN:F [1.9.21_1169]

Rating: 10.0/10 (2 votes cast)

VN:F [1.9.21_1169]

Rating: +2 (from 2 votes)

Рубрика: IT безопасность, Сети | Ваш отзыв »

Monday, 11 Apr 2011

Один из клиентов жадно захотел IP телефонию, в связи с чем начал понемногу рыть в этом направлении, но ощущение от знакомства с телефонизацией офиса по VoIP оказалось примерно такое же, как будто я заглянул в бездонный колодец, так что видимо ближайшие несколько недель у меня пройдут под эгидой SIP протокола.

Начну с того что я остановился сразу на платформе Asterisc, во первых потому что это наиболее популярный open-sourse, во-вторых потому что по данной платформе огромное количество полезной информации в интернете.

(more…)

VN:F [1.9.21_1169]

Rating: 3.7/10 (47 votes cast)

VN:F [1.9.21_1169]

Rating: +5 (from 9 votes)

Рубрика: Check Point, FreeBSD, Linux, Дела Одминские | Ваш отзыв »

Wednesday, 06 Apr 2011

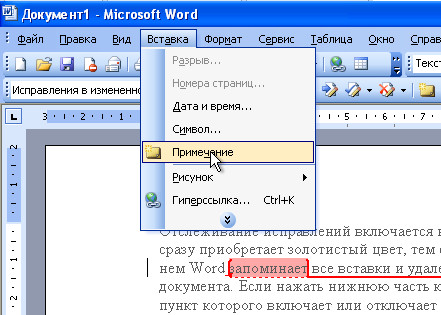

Сидел тут ломал голову, так как скинули договор, который надо было отправить англоязычному субподрядчику, которого приводили в ужас исправления в документе Word, которые на самом деле и меня по началу привели в ступор обилием помарок и заметок. Но я то эти исправления в Word просто убрал с глаз долой, путем отключения в просмотре: Сервис -> Параметры -> Исправления -> поле “Использовать в режиме разметки и веб-документа” переставляем в значение “Никогда“

Но как было объяснить бургу, не имея под рукой английского MS Word где ему отключить просмотр исправлений, было не совсем понятно, так что единственный путь устранить этот ужасающий вид- была возможность принять эти исправления, что делается следующим образом,

для 2003 офиса: Сервис -> Исправления -> в появившемся тулбаре выбираем Принять выделенные исправления -> Применить все изменения в документе

для 2007 офис: Рецензирование -> Принять -> Принять все изменения

После этого отправляем нормальный документ благодарному клиентозу, без излишней головной боли.

VN:F [1.9.21_1169]

Rating: 9.8/10 (22 votes cast)

VN:F [1.9.21_1169]

Rating: +6 (from 12 votes)

Рубрика: Дела Одминские | Отзывов: 4 »

Thursday, 17 Mar 2011

Возникла ситуация при которой у клиента появилась необходимость откатить несколько машин с Windows 7 на Windows XP. Естественно сейчас придет 100 человек и скажет что это глупость, но если вы используете специфическое ПО, тем более старых версий, то такой вопрос у вас не должен вызвать никаких нареканий.

Собственно Windows 7 покупался на контору, так что софт находится на балансе. Порывшись по инетам обнаружил тыщу разных вариантов от низя, до “нам подвластны любые горизонты”, посему решил обратиться к первоисточнику, который мне и поведал следующую схему. Если продукт Windows 7 Pro приобретался по корпоративной лицензии, то он имеет право на downgrade, который можно осуществить двумя способами:

1. На сайте VLSC скачивается исходник необходимой Windows XP, но есдинственно что на сайте имеется только exe вариант, который можно либо запустить из уже установленной Windows 7, либо сторонними средствами перегнать в ISO и записав на диск поставиться с него.

2. Поставиться со старого Windows XP находящегося на балансе конторы, ибо хотя мелкомягким на это дело наплевать, тем не менее проверяющие могут вздрючить за то что у вас использован например чужой VLS ключ. Так что если у вас нет копоративной XP, либо используйте пункт 1, либо ставьтесь с любой OEM версии Windows XP и активируйте её по телефону, сообщив что это downgrade и назвав серийник Windows 7. Народ правда в инетах пишет о том что могут послать если вы пользовали забаненный серийник XP, но это опционно, ибо серийник операционки на которую вы скатываетесь у меня ни разу не спрашивали. Видимо все зависит от того, внушает ли ваш голос доверие индийскому колл-центру.

VN:F [1.9.21_1169]

Rating: 7.3/10 (4 votes cast)

VN:F [1.9.21_1169]

Rating: +1 (from 3 votes)

Рубрика: Windows | Ваш отзыв »

Tuesday, 08 Mar 2011

В процессе войны с поганейшим агрегатом из всех что мне доводилось встречать, под названием D-Link DFL-210, возникла необходимость попасть в сеть клиента, при том, что VPN я поднять на нем пока не смог, ибо соединение устанавливается, но как то не понятно реализована внутренняя маршрутизация, хотя я настраивал точно по имеющимся в инете ФАКам, и после установления соединения, пингуется только внутренний интерфейс. Но это тема для другого разговора, а пока я быстро решил поднять на коленке проброс RDP на внутренний хост, с тем чтобы быстро решить необходимую мне задачу.

На D-Link сайте нашел веселые картинки, показывающие как и что сделать, но поскольку мне их публиковать ломы. то распишу руками.

1. Логинимся на рутер

2. Создаем объект на который будем пробрасывать порты:

Objects -> Address Book -> InterfaceAddresses -> Add IP4 Address

Name: Имя-сервера

Address: IP-адресс сервера

3. Создаем правила проброса портов:

Rules -> IP Rules -> Add IP Rule Folder -> Входим в новую папку и Add IP Rule (две штуки)

3.1. Правило проброса:

Вкладка General:

Action: SAT

Service: rdp

Source (interface/network): any/all-nets

Destination (interface/network): core/wan_ip

Вкладка SAT:

Включаем кнопочка на Destination IP

New IP Address: Имя-сервера (из п.2)

New Port: 3389

Включаем чекбокс: All-to-One Mapping: rewrite all destination IPs to a single IP

3.2 Правило прохождения пакета:

Вкладка General:

Action: Allow

Service: rdp

Source (interface/network): any/all-nets

Destination (interface/network): core/wan_ip

По версии D-Link на этой торжественной ноте можно говорить: Configuration -> Save and Activate, но у меня после этого канал поднимался где то на полторы минуты, после чего соединение висло, а рутер говорил что он был перезапущен из-за ошибки: “Could not establish bi-directional communication after configuration upload”. Зная как работает D-Link, я пришел к тому, что второе правило, которое гарантирует прохождение пакета- не отрабатывает тот самый пресловутый bi-directional , который D-Link обещает всем выбравшим в действии правила Allow, для того чтобы не создавать два правила туда и назад. Но це оказалась не фича, а бага, поэтому я добавил третье правило:

Вкладка General:

Action: Allow

Service: rdp

Source (interface/network): wan/Имя-сервера (из п.2)

Destination (interface/network): any/all-nets

После этого коннект поднялся нормально, даже не смотря на ту же самую ошибку, которая так и осталась висеть в причине перезапуска, но уже не мешала стабильности соединения.

VN:F [1.9.21_1169]

Rating: 8.5/10 (11 votes cast)

VN:F [1.9.21_1169]

Rating: +5 (from 5 votes)

Рубрика: Сети | Отзывов: 20 »

Monday, 29 Nov 2010

Прикупил я себе наконец то ноут, точнее не прикупил, а разжился, ну да не важно. В общем, отличная машинка HP ProBook 4320s, с Core i5 и 4мя гигами оперативки. На ней стояла 11 SuSe Linux, но меня она почему то совсем не возбудила, ибо после 10ки в которой я проработал года три до этого, выглядела убого, да и установлена была весьма специфически. Так что я её снес и решил поставить себе Windows 7. Вот тут то меня и ждали терзания из серии “не было у бабки проблем, купила бабка порося”. Ибо хотелось ставить 32битную версию, чтобы не иметь гимора с софтом и игрушками, но при этом не по-детски было жалко гига оперативки, который бы однозначно пропал в этом случае. На рабочую машину бы я поставил Server 2003, ибо его архитектура позволяет видеть более 3 гигов в 32битной версии, но поскольку 7 винда также базируется на серверном ядре, я озадачился решением снятия искусственного ограничения от Microsoft, и как оказалось не напрасно. Тем более что 64битная винда забирает под свои процессы почти что в два раза больше памяти, так что выиграв гиг памяти я бы потерял 50% производительности, то есть в итоге еще и оказался бы в минусах.

(more…)

VN:F [1.9.21_1169]

Rating: 7.4/10 (44 votes cast)

VN:F [1.9.21_1169]

Rating: +14 (from 22 votes)

Рубрика: Windows | Отзывов: 36 »

![]() Но при работе естественно следует помнить, что такой вариант работы является одним из нестабильных и находящихся в прямой зависимости от установленного соединения, ибо при любом обрыве связи или затыке, все наши приложения радостно вылетят, посему подобной схемой рекомендовано пользоваться все таки в пределах собственной локальной сети, для упрощения администрирования удаленных серверов, находящихся в соседней комнате, или другом этаже.

Но при работе естественно следует помнить, что такой вариант работы является одним из нестабильных и находящихся в прямой зависимости от установленного соединения, ибо при любом обрыве связи или затыке, все наши приложения радостно вылетят, посему подобной схемой рекомендовано пользоваться все таки в пределах собственной локальной сети, для упрощения администрирования удаленных серверов, находящихся в соседней комнате, или другом этаже.