Sunday, 15 Jan 2012

Все таки за что я люблю IT- это за то, что в нем, как наверное нигде, нет пределов для самосовершенствования и освоения нового и главное интересного материала. На днях начал подыскивать трастовые ресурсы, для присосывания своей ссылочки, и естественно стал лазить по сеошным и псевдосеошным блогам в поисках информации.

И вот случайно набрел на один форум, где зарегался, после чего полез смотреть, что пишут. И оказалось что это форум являющийся поддержкой некоего программного продукта под названием Sandboxie. Как явствует из названия, продукт представляет собой песочницу для винды, то есть витиевато выражаясь: виртуальное, защищенное окружение эмулирующее для устанавливаемой программы или запущенного процесса полноценную работы системы, без необходимости установки в систему. При этом сам sandbox изолирует все процессы от ядра системы и выделяет ограниченную зону дискового пространства для записи в систему, тем самым повышая безопасность работы хостовой машины, и позволяя запускать не доверенные процессы и приложения, не прибегая к помощи виртуальных машин. Также подойдет, например, для использования при браузинге в интернете, так как пробив браузера, не нанесет машине никакого урона, так как все злонамеренные действия эксплоита будут проходить в виртуальной изоляции песочницы.

Программа написана на C++ и поддерживает всю линейку продуктов рабочих станций от Win2Yk до Windows 7, как 32, так и 64битных версий.

Выглядит убедительно, к тому же на официальном сайте программы sandboxie много положительных отзывов, и ссылок на ревьюхи, но я пока тестирую в виртуалке, от греха и ядра подальше. Приложение простое в работе и быстрое, так что даже пытался запустить какие то ломалки, но все прошло успешно.

VN:F [1.9.21_1169]

Rating: 6.4/10 (5 votes cast)

VN:F [1.9.21_1169]

Rating: +2 (from 4 votes)

Рубрика: IT безопасность | Ваш отзыв »

Saturday, 19 Nov 2011

Многие люди работающие в интернете, слышали про такого страшного зверя как DDos-атака, которая представляет собой тоже самое что и DoS атака, направленная на нарушение работоспособности целевого ресурса- будь то корпоративный сайт, почтовый сервер или сегмент сети. Основным отличием от DoS атаки в механизме DDos, является то что в этом типе атаки может быть использовано несколько типов DoS атак, и исходить они могут с десятков, а то и сотен тысяч узлов по всему интернету, так что обычные методы борьбы, применяемые против DoS атак, как то невосприимчивость целей к атакам, а также бан по IP атакующих хостов; в случае DDoS атаки не работают. Так как даже если у вас установлена заплатка на сервере и он не восприимчив в используемым типам атак, может сложиться такая ситуация, что сервер будет занят только отражением атакующих пакетов, или же эти тысячи обращений в секунду настолько забьют канал, что сервер, оставаясь работоспособным все равно будет не доступен для внешних сетей, то есть DDoS можно будет считать успешным и состоявшимся.

Естественно что для крупного корпоративного сайта, да и простого интернет-магазина, завязанных на продажах через интернет, каждый час простоя чреват финансовыми потерями, а при заинтересованности злоумышленников, или заказчика, подобная атака может идти неделями. Тем более что и стоимость атак может розниться от 3-4к зелени в день за атаку на ресурсы уровня ЖЖ, до сотни баксов за аут небольшого интернет магазина, хостящегося на шаред хостинге. Помимо финансовых потерь, для небольших проектов DDoS атака чревата баном аккаунта, так как большинству хостеров не нужны проблемы подобного характера, так как при распределенной атаке страдает не только целевой сайт, а как минимум вся хостинг ферма атакуемого сервера, а в случае небольшой компании подобная атака может привести к недоступности всех его ресурсов. К тому же целью DDoS атаки может быть как вывод сервера из строя, так и попытка скрыть более серьезные действия злоумышленников по получению несанкционированного доступа к атакуемым серверам и сайтам.

В этой связи существуют несколько видов борьбы с DDoS атаками:

1. Прежде всего ваш хостинг должен иметь защиту на уровне провайдера, так как часть атак можно отфильтровать на уровне доступа к сети, путем бана определенных пакетов, или же определенных IP адресов и сетей. Естественно что подобное оборудование весьма дорогостоящее, и только небольшая часть хостингов предлагает подобную защиту.

2. На самом сервере должны быть установлены необходимые заплатки, позволяющие не реагировать на различные типы DDoS атак, а также анализатор пакетов позволяющий отправлять в бан атакующие адреса.

3. Использовать сторонние сервисы, на которые средствами DNS заворачивается трафик, и они либо проксируют доступ к серверу, либо выдают статический контент на своей стороне. Естественно что эти услуги крайне не дешевы, поскольку используют избыточные серверные мощности.

Вот собственно на подобных сервисах, я бы и хотел остановиться отдельно:

1. Qrator.net – расписано все очень слажено, но по деньгам выходит жестковато. Пишут, что работают на ура, и все проблемы решабельны. Правда и денег за эт просят не мало.

2. DDoS-protection – тоже выглядит довольно убедительно и отзывы хорошие, но не понятно что по деньгам. Видимо такие суммы, что не стоит публиковать, чтобы не отпугнуть потенциальных клиентов. Но судя по подборке клиентов, сервисом много кто пользуется.

3. Как сказали на мауле хостинг Hostace вроде как специализируется на подобных решениях. У них в услугах не указано, так что видимо это выводится из личной беседы со спецами, типо как аренда хрумака. О которой никто не говорит, но она подразумевается.

4. Также на мауле есть чел, который как раз предлагает фронт-энд на своем или вашем оборудовании. Собственно его контакты есть в теме.

VN:F [1.9.21_1169]

Rating: 7.0/10 (3 votes cast)

VN:F [1.9.21_1169]

Рубрика: IT безопасность, Сайты и их проблемы | 1 отзыв »

Tuesday, 08 Nov 2011

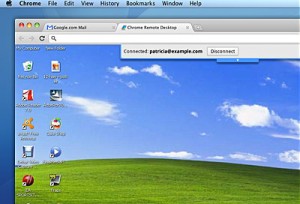

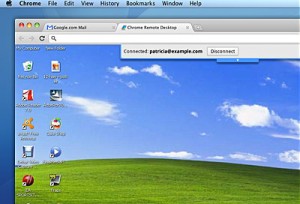

Не правда ли, сайт, без привычных блоков Adsense, смотрится уже как то пусто? А дело в том, что не успел я вчера завершить свой эксперимент с установкой удаленной сессии опосредством Google Chrome, как спустя буквально пару часов, получил бан аккаунта, через который работал последние пять лет, и который был зарегистрирован на моего друга, с которым мы собственно имели несколько сайтов совокупной доходности. При этом схема подключения была такова, что я с учетки забаненной в Adsense, лет 6 уже как, подключался к рабочему аккаунту, который одно время пользовал даже с одной бродилки, вместе с забаненным, и это никоим образом не сказывалось на работоспособности аккаунта.

(more…)

VN:F [1.9.21_1169]

Rating: 5.5/10 (2 votes cast)

VN:F [1.9.21_1169]

Rating: +1 (from 3 votes)

Рубрика: Интернет | Ваш отзыв »

Monday, 07 Nov 2011

Началось все довольно прозаично- увидел надстройку на Google Chrome, позволяющую установить удаленное соединение с компьютером опосредством браузера, но кроме этого никакой инфы на странице описания не было, так что решил поставить, для чистоты эксперимента на CentOS 5.7, но тут же уперся в то, что сусевский дистрибутив отказывается вставать, ругаясь на отсуствие libcurl.so.4 и lsb >= 3.2.

Началось все довольно прозаично- увидел надстройку на Google Chrome, позволяющую установить удаленное соединение с компьютером опосредством браузера, но кроме этого никакой инфы на странице описания не было, так что решил поставить, для чистоты эксперимента на CentOS 5.7, но тут же уперся в то, что сусевский дистрибутив отказывается вставать, ругаясь на отсуствие libcurl.so.4 и lsb >= 3.2.

(more…)

VN:F [1.9.21_1169]

Rating: 7.0/10 (3 votes cast)

VN:F [1.9.21_1169]

Рубрика: IT безопасность | Отзывов: 4 »

Tuesday, 11 Oct 2011

Столкнулся с древним косяком работы Ipfilter, который был замечен в версии FreeBSD 6.1/6.2, но у меня вылез на 8.2. Причем совершенно не понятным образом, так как фаервол у людей работал уже порядка полугода, и тут отвалился VoIP. То есть в один прекрасный день, как водится в понедельник, перестали коннектится телефоны к удаленному VoIP серверу. Сначала думал что траблы в телефоне, но потом оказалось что не работают все.

Стал ковыряться и обнаружил в логах ipmon интересные записи:

Date em1 @0:38 b LAN_IP,port -> VoIP_server,port PR tcp len 20 60 -S OUT OOW

Date em1 @0:58 b VoIP_server,port -> LAN_IP,port PR tcp len 20 81 -AP IN OOW NAT

Date em1 @0:58 b VoIP_server,port -> GW_LAN_IP,port PR tcp len 20 81 -AP IN OOW NAT

Собственно самое интересно в этом флаг OOW, который переводится как out of window, и является багом фильтарции пакетов для которых правило идет со статусом keep state, то есть в момент установленного уже соединения, которое фаервол должен пропускать, он вдруг решает, что это неожиданный пакет и банит его именно по причине OOW. В моем случае- все эти прохождения пакетов были разрешены, и все блокировки были именно по флагу OOW.

Бороться с этим можно двумя способами: либо пропатчив фаервол, либо исключая из правила флаг keep state. Я предпочел последний, тем более что у меня баг срабатывает только на VOIP трафик, тогда как остальной продолжает ходить с флагом keep state.

Самое унылое во всем этом, что судя по инетам данная проблема была пофиксена еще на версии 1.3b5, тогда как у меня в данный момент используется:

# ipf -V

ipf: IP Filter: v4.1.28 (400)

Kernel: IP Filter: v4.1.28

так что видимо с оказией надо будет подумать об обновлении на текущую версию 5.1.0

Кстати просмотреть пакеты дропающиеся по out of window можно с помощью команды:

# ipmon -oI

Тогда как увидеть список загруженных правил можно с помощью команды:

# ipfstat -nio

VN:F [1.9.21_1169]

Rating: 10.0/10 (2 votes cast)

VN:F [1.9.21_1169]

Рубрика: FreeBSD, IT безопасность | Ваш отзыв »

Tuesday, 27 Sep 2011

Уже не первый раз по веб-мастерским форумам вижу ситуацию, когда людям напихивают на их сайты какие то многостраничники с ссылками в отдельные папки, а также внедряют iframe код. Причем все это преимущественно предваряется письмом от якобы вашего хостинга (замечены были пока только российские хостинги), в котором предлагается пройти на сайт для того чтобы оплатить перерасход трафика, и естественно после тупого перехода по десятисложному адресу, человек попадает на фишинговый сайт, на котором ему засовывают по самое не-балуйся троянчегоф, которые в свою очередь лезут в сохраненные пароли ftp-клиента и сливают их по нужному адресу.

После чего через полученный доступ на сайт заливается многотысячник якобы содержащий драйвера различных устройств, а по сути как раз модификации троянца Trojan.Mayachok.1 , который, установившись на целевой компьютер, при обращении к ряду популярных сайтов, перенаправляет пользователя на фишинговый сатй, предлагая ввести номер телефона и ответить на полученное смс, вроде как от администрации ресурса.

В связи с чем компания Dr.Web на начало сентября зафиксировала более 21к случая заражения сайтов, которые после хищения паролей стали донорами для распространения заразы по интернету.

В связи с чем хотелось бы напомнить всех пользователям интернета элементарные правила интернет-гигиены: работать в Интернете только при наличии актуально обновленных антивируса + фаервола и системы предотвращения вторжений IPS, не открывать ссылки от неизвестных адресатов, а при открытии – копировать их из почтовой программы в окно браузера и проверять соответствие конечного адреса и желаемого. При открытии странной странницы, вызывающей недоверие, не нажимать никаких кнопок- как ОК, так и просто каких либо диалогов- максимум что можно- это по-тихому закрыть окно. Также не рекомендуется ротозеям хранить пароли в ftp-клиентах, хранящих их в открытом виде, хотя как пишут – шифрованные пароли также становятся жертвой взлома. Также стоит ограничивать пользователя под которым вы лазите по интернету, в правах на машину, и желательно давно уже перейти на Windows 7, как наиболее защищенную из всех имеющихся в наличии, на данный момент, систем.

VN:F [1.9.21_1169]

Rating: 6.7/10 (3 votes cast)

VN:F [1.9.21_1169]

Рубрика: IT безопасность | Ваш отзыв »

Friday, 26 Aug 2011

В наиболее популярном веб-сервере Apache, на этой неделе, обнаружена критическая уязвимость, которой подвержены многочисленные версии сервера, включающие как ветки 1.3.x, так и ветки 2.0.x b 2.2.x. , использование которой приводит к DoS сервера, вызванном переполнением памяти сервера, с уходом в бесконечный своппинг. Самое веселое во всем этом, что в инете уже имеется готовый эксплоит этой уязвимости, носящий название killapache.pl, который запуская в 40-50 потоков простой запрос:

HEAD / HTTP/1.1

Host: www.example.com

Range: bytes=0-,5-0,5-1,5-2,5-3,5-4,<…>,5-1299,5-1300

Accept-Encoding: gzip

Connection: close

способен положить практически любой веб-сервер под управлением Apache, если на нем не выставлены лимиты на размер выделяемой памяти под процесс. Скрипт эксплуатирует ошибку в реализации поддержки загрузки частей файла с использованием gzip-компрессии передаваемых данных, которая вынуждает сервер расходовать на каждый фрагмент слишком большое количество памяти.

Сразу надо отметить, что данной уязвимости не подвержены сервера на которых php собран без поддержки gzip. Также по идее можно выставить лимиты на использование памяти, и подключений с одного IP адреса. Тем не менее, даже не смотря на это, по заверениям спецов Apache, по интернету последние несколько дней прокатилась волна DoS атак на сервера под управлением Apache. Для Apache 2.2.x в самое ближайшее время обещают выпустить патч, устраняющий данную уязвимость, а вот пользователям 1.3.х придется довольствоваться закрытием данной уязвимости на своих серверах, посредством некоторого количества уловок, так как ветка 1.3.х уже не поддерживается.

Закрывается данная уязвимость с помощью:

1. блокировки длинных последовательностей Range через mod_rewrite (для обеих веток):

RewriteEngine on

RewriteCond %{HTTP:range} !(^bytes=[^,]+(,[^,]+){0,4}$|^$)

RewriteRule .* – [F]

2. с помощью mod_header, выставлением RequestHeader unset Range

3. с помощью SetEnvIf для Apache 2.Х:

# Удаляем заголовок Range, если в нем более 5 диапазонов

SetEnvIf Range (,.*?){5,} bad-range=1

RequestHeader unset Range env=bad-range

# помещаем в лог попытки атаки

CustomLog logs/range-CVE-2011-3192.log common env=bad-range

4. использования лимита для максимального размера поля LimitRequestFieldSize 200, где 200 – размер параметров в байтах

5. также данная уязвимость может быть локализована за счет использования проксирования сервером ngix, путем запреты проксирования опасных заголовков:

proxy_set_header Range “”;

VN:F [1.9.21_1169]

Rating: 7.7/10 (3 votes cast)

VN:F [1.9.21_1169]

Рубрика: IT безопасность, Интернет | Ваш отзыв »

Началось все довольно прозаично- увидел надстройку на Google Chrome, позволяющую установить удаленное соединение с компьютером опосредством браузера, но кроме этого никакой инфы на странице описания не было, так что решил поставить, для чистоты эксперимента на CentOS 5.7, но тут же уперся в то, что сусевский дистрибутив отказывается вставать, ругаясь на отсуствие libcurl.so.4 и lsb >= 3.2.

Началось все довольно прозаично- увидел надстройку на Google Chrome, позволяющую установить удаленное соединение с компьютером опосредством браузера, но кроме этого никакой инфы на странице описания не было, так что решил поставить, для чистоты эксперимента на CentOS 5.7, но тут же уперся в то, что сусевский дистрибутив отказывается вставать, ругаясь на отсуствие libcurl.so.4 и lsb >= 3.2.