Рубрика «IT безопасность»

Tuesday, 24 Jan 2012

Работая в интернете, постепенно приходишь к тому, что большая часть средств начинает прокачиваться через различные платежные системы и интернет-банкинги, что естественно ведет к одной глобальной проблеме- финансовой безопасности своих средств.

Для того чтобы минимизировать возможные финансовые потери я хотел бы обратить внимание на некоторые аспекты работы, зная о которых можно избежать треволнений и различных потерь. Естественно что эти советы пересекаются с другими темами о компьютерной безопасности, о которых я писал на блоге.

(more…)

VN:F [1.9.21_1169]

Rating: 5.5/10 (4 votes cast)

VN:F [1.9.21_1169]

Рубрика: IT безопасность | Ваш отзыв »

Monday, 16 Jan 2012

В Российской политической жизни видимо появился новый жупел, которым можно отмазаться от любой проблемы, причем как делая умное лицо, так и включая дурачка. Имя ему ХАКЕРСКАЯ АТАКА!!!1

Причем чем хороша и полезна хакерская атака, тем что ей может воспользоваться как оппозиционер, для того чтобы показать всем свою опасность для режима и оцененность потенциальным противником- вы думаете я бяклан какой то, а мне вот блог атакуют, DDoS делают; так и официальный орган существующей власти.

Вот и в это воскресенье эпический epic fail российской космонавтики, разворованной и разрушенной за последние 20 лет напрочь, вылился в какой то абсурдный водевиль с переодеванием. Исследовательский корабль, чьей точкой назначения был Марс, а конечной точкой прибытия стала таки транзитная остановка на земной орбите, в эти выходные должен был упасть кому то на голову, так что в итоге половина земного шара, затаив дыхание следила за точкой приземления улик не целевого вложения 5ккк рублей. Но Роскосмос, по каким то причинам решил притормозить с инфой о месте падения, вероятнее всего ими руководила невозможность определить место падения (мы ведь помним, что наш супер экстра-марсоход, о котором трубили все каналы, первыми таки обнаружили европейцы, сдав его с потрохами нашим). Ну и вот в этой ситуации лучшим способом сделать хорошую мину при плохой игре, оказалась DDoS атака направленная на сайт Роскосмоса, который оказывается хостится на Мастерхосте. Так что сайт Роскосмоса был в дауне всю ночь и заработал только 16 января, после того как военные уже отыскали место падения спутника. При том в СМИ идет инфа про какого то стрелочника, который обнаружив возросшую нагрузку на сервер, рубанул рубильник. Прям постановка Гамлета в пионерском лагере какая то.

Отличная связка на самом деле – говнохостинг с которого нормально идут DDoS атаки, и который находится во всех возможных блэклистах, причем не только RBL, но и Google, считающего что их пул IP адресов является рассадником говносайтов (так что Мастерхост это кошмарный сон seo’шнега); и космическое бюро, у которого падает все что только можно. Причем абсурд доходит до того, что людям хватает наглости нести такой вот бред: “Глава Роскосмоса Владимир Поповкин ранее сообщил “Известиям”, что не исключает, что авария при запуске межпланетной станции могла произойти из-за внешнего на него воздействия. “Не хочется никого обвинять, но сегодня есть очень мощные средства воздействия на космические аппараты, возможности применения которых нельзя исключать”, – заявил он в интервью изданию.” Единственное что забыли добавить- “и заговорщицки подмигнул правым глазом” ©.

Интересно было бы конечно пообщаться с IT директором Роскосмоса, не только сделавшим такой правильный выбор в пользу Мастерхоста, не имеющего достаточных средств защиты от DDoS атак (про DDoS Mitigation надо полагать в Мастерхосте и не слышали никогда), так что приходится гасить клиентские серваки; но и видимо создавшим команду, где инженеры тоже не вкуривают, как защиищаться от DDoS атак, что такое зеркала сайта или кэширующие сервера для критичных сервисов. Ну или же, что более вероятно, как обычно все списали на айтишников.

VN:F [1.9.21_1169]

Rating: 6.2/10 (6 votes cast)

VN:F [1.9.21_1169]

Рубрика: IT безопасность, Интернет | Отзывов: 2 »

Sunday, 15 Jan 2012

Все таки за что я люблю IT- это за то, что в нем, как наверное нигде, нет пределов для самосовершенствования и освоения нового и главное интересного материала. На днях начал подыскивать трастовые ресурсы, для присосывания своей ссылочки, и естественно стал лазить по сеошным и псевдосеошным блогам в поисках информации.

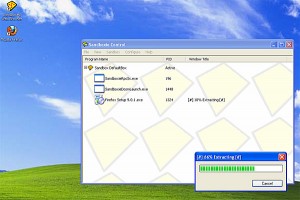

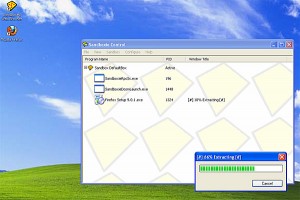

И вот случайно набрел на один форум, где зарегался, после чего полез смотреть, что пишут. И оказалось что это форум являющийся поддержкой некоего программного продукта под названием Sandboxie. Как явствует из названия, продукт представляет собой песочницу для винды, то есть витиевато выражаясь: виртуальное, защищенное окружение эмулирующее для устанавливаемой программы или запущенного процесса полноценную работы системы, без необходимости установки в систему. При этом сам sandbox изолирует все процессы от ядра системы и выделяет ограниченную зону дискового пространства для записи в систему, тем самым повышая безопасность работы хостовой машины, и позволяя запускать не доверенные процессы и приложения, не прибегая к помощи виртуальных машин. Также подойдет, например, для использования при браузинге в интернете, так как пробив браузера, не нанесет машине никакого урона, так как все злонамеренные действия эксплоита будут проходить в виртуальной изоляции песочницы.

Программа написана на C++ и поддерживает всю линейку продуктов рабочих станций от Win2Yk до Windows 7, как 32, так и 64битных версий.

Выглядит убедительно, к тому же на официальном сайте программы sandboxie много положительных отзывов, и ссылок на ревьюхи, но я пока тестирую в виртуалке, от греха и ядра подальше. Приложение простое в работе и быстрое, так что даже пытался запустить какие то ломалки, но все прошло успешно.

VN:F [1.9.21_1169]

Rating: 6.4/10 (5 votes cast)

VN:F [1.9.21_1169]

Rating: +2 (from 4 votes)

Рубрика: IT безопасность | Ваш отзыв »

Saturday, 19 Nov 2011

Многие люди работающие в интернете, слышали про такого страшного зверя как DDos-атака, которая представляет собой тоже самое что и DoS атака, направленная на нарушение работоспособности целевого ресурса- будь то корпоративный сайт, почтовый сервер или сегмент сети. Основным отличием от DoS атаки в механизме DDos, является то что в этом типе атаки может быть использовано несколько типов DoS атак, и исходить они могут с десятков, а то и сотен тысяч узлов по всему интернету, так что обычные методы борьбы, применяемые против DoS атак, как то невосприимчивость целей к атакам, а также бан по IP атакующих хостов; в случае DDoS атаки не работают. Так как даже если у вас установлена заплатка на сервере и он не восприимчив в используемым типам атак, может сложиться такая ситуация, что сервер будет занят только отражением атакующих пакетов, или же эти тысячи обращений в секунду настолько забьют канал, что сервер, оставаясь работоспособным все равно будет не доступен для внешних сетей, то есть DDoS можно будет считать успешным и состоявшимся.

Естественно что для крупного корпоративного сайта, да и простого интернет-магазина, завязанных на продажах через интернет, каждый час простоя чреват финансовыми потерями, а при заинтересованности злоумышленников, или заказчика, подобная атака может идти неделями. Тем более что и стоимость атак может розниться от 3-4к зелени в день за атаку на ресурсы уровня ЖЖ, до сотни баксов за аут небольшого интернет магазина, хостящегося на шаред хостинге. Помимо финансовых потерь, для небольших проектов DDoS атака чревата баном аккаунта, так как большинству хостеров не нужны проблемы подобного характера, так как при распределенной атаке страдает не только целевой сайт, а как минимум вся хостинг ферма атакуемого сервера, а в случае небольшой компании подобная атака может привести к недоступности всех его ресурсов. К тому же целью DDoS атаки может быть как вывод сервера из строя, так и попытка скрыть более серьезные действия злоумышленников по получению несанкционированного доступа к атакуемым серверам и сайтам.

В этой связи существуют несколько видов борьбы с DDoS атаками:

1. Прежде всего ваш хостинг должен иметь защиту на уровне провайдера, так как часть атак можно отфильтровать на уровне доступа к сети, путем бана определенных пакетов, или же определенных IP адресов и сетей. Естественно что подобное оборудование весьма дорогостоящее, и только небольшая часть хостингов предлагает подобную защиту.

2. На самом сервере должны быть установлены необходимые заплатки, позволяющие не реагировать на различные типы DDoS атак, а также анализатор пакетов позволяющий отправлять в бан атакующие адреса.

3. Использовать сторонние сервисы, на которые средствами DNS заворачивается трафик, и они либо проксируют доступ к серверу, либо выдают статический контент на своей стороне. Естественно что эти услуги крайне не дешевы, поскольку используют избыточные серверные мощности.

Вот собственно на подобных сервисах, я бы и хотел остановиться отдельно:

1. Qrator.net – расписано все очень слажено, но по деньгам выходит жестковато. Пишут, что работают на ура, и все проблемы решабельны. Правда и денег за эт просят не мало.

2. DDoS-protection – тоже выглядит довольно убедительно и отзывы хорошие, но не понятно что по деньгам. Видимо такие суммы, что не стоит публиковать, чтобы не отпугнуть потенциальных клиентов. Но судя по подборке клиентов, сервисом много кто пользуется.

3. Как сказали на мауле хостинг Hostace вроде как специализируется на подобных решениях. У них в услугах не указано, так что видимо это выводится из личной беседы со спецами, типо как аренда хрумака. О которой никто не говорит, но она подразумевается.

4. Также на мауле есть чел, который как раз предлагает фронт-энд на своем или вашем оборудовании. Собственно его контакты есть в теме.

VN:F [1.9.21_1169]

Rating: 7.0/10 (3 votes cast)

VN:F [1.9.21_1169]

Рубрика: IT безопасность, Сайты и их проблемы | 1 отзыв »

Monday, 07 Nov 2011

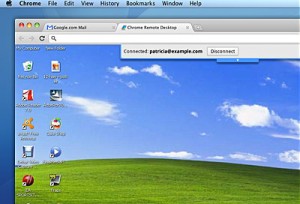

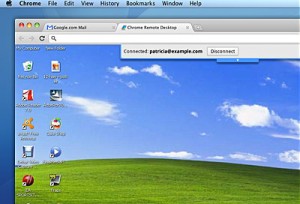

Началось все довольно прозаично- увидел надстройку на Google Chrome, позволяющую установить удаленное соединение с компьютером опосредством браузера, но кроме этого никакой инфы на странице описания не было, так что решил поставить, для чистоты эксперимента на CentOS 5.7, но тут же уперся в то, что сусевский дистрибутив отказывается вставать, ругаясь на отсуствие libcurl.so.4 и lsb >= 3.2.

Началось все довольно прозаично- увидел надстройку на Google Chrome, позволяющую установить удаленное соединение с компьютером опосредством браузера, но кроме этого никакой инфы на странице описания не было, так что решил поставить, для чистоты эксперимента на CentOS 5.7, но тут же уперся в то, что сусевский дистрибутив отказывается вставать, ругаясь на отсуствие libcurl.so.4 и lsb >= 3.2.

(more…)

VN:F [1.9.21_1169]

Rating: 7.0/10 (3 votes cast)

VN:F [1.9.21_1169]

Рубрика: IT безопасность | Отзывов: 4 »

Monday, 24 Oct 2011

Как то я тут распинался на тему защиты собственного хостинга под Cpanel WHM от брутфорса в том числе, через утилиту админки cPHulk Brute Force Protection, которая банит IP адреса, в случае произвести с них атаку брута. Но оказалось, что у этой защиты есть очень не приятный момент, благодаря которому хостинг в один прекрасный момент может, подобно Юлию Цезарю, сказать тебе: Et tu quoque, Brute!© и отрубить доступ к аккаунту вообще для всех, кроме адресов внесенных в белый список. Результатом чего станет отсутствие возможности залогиниться в админку и на сервак, через любой из протоколов: http, ssh, ftp и даже почтовую программу.

И именно поэтому необходимо дать доступ нескольким доверенным IP адресам, занеся их в белый список доверенных IP. В моем случае я дал доступ паре терминальных серверов, к которым имею доступ, двум купленным прокси серверам, а также к консоли еще пары серваков, которые удаленно администрирую по ssh. Ибо если у вас нет доступного терминального сервера, или же вы не можете использовать доверенный прокси сервер, то можно дать доступ хотя бы на какой нибудь собственный VPS с которого и можно разблокировать доступ к Cpanel WHM используя командную строку, путем обнуления базы брута.

Делается это следующим образом. Заходим в консоль, а дальше залезаем в командную строку мускуля:

# mysql

mysql> use cphulkd;

mysql>BACKUP TABLE `brutes` TO ‘/path/to/backup_file’;

Смотрим что вообще у нас есть в базе бана брута

mysql> SELECT * FROM `brutes`;

После этого, если список большой, то выбираем из базы свой IP и удаляем его

mysql> SELECT * FROM `brutes` WHERE `IP`=’X.X.X.X’;

mysql> DELETE FROM `brutes` WHERE `IP`=’X.X.X.X’;

mysql>\q

Узнать свой IP можно либо трейсом, либо зайдя на рутер либо воспользовавшись любым из многочисленных сервисов, определяющих IP адрес- ну хотя бы этот: WhatIsMyIP

VN:F [1.9.21_1169]

Rating: 8.7/10 (11 votes cast)

VN:F [1.9.21_1169]

Rating: +3 (from 3 votes)

Рубрика: IT безопасность, Хостинг | 1 отзыв »

Tuesday, 11 Oct 2011

Столкнулся с древним косяком работы Ipfilter, который был замечен в версии FreeBSD 6.1/6.2, но у меня вылез на 8.2. Причем совершенно не понятным образом, так как фаервол у людей работал уже порядка полугода, и тут отвалился VoIP. То есть в один прекрасный день, как водится в понедельник, перестали коннектится телефоны к удаленному VoIP серверу. Сначала думал что траблы в телефоне, но потом оказалось что не работают все.

Стал ковыряться и обнаружил в логах ipmon интересные записи:

Date em1 @0:38 b LAN_IP,port -> VoIP_server,port PR tcp len 20 60 -S OUT OOW

Date em1 @0:58 b VoIP_server,port -> LAN_IP,port PR tcp len 20 81 -AP IN OOW NAT

Date em1 @0:58 b VoIP_server,port -> GW_LAN_IP,port PR tcp len 20 81 -AP IN OOW NAT

Собственно самое интересно в этом флаг OOW, который переводится как out of window, и является багом фильтарции пакетов для которых правило идет со статусом keep state, то есть в момент установленного уже соединения, которое фаервол должен пропускать, он вдруг решает, что это неожиданный пакет и банит его именно по причине OOW. В моем случае- все эти прохождения пакетов были разрешены, и все блокировки были именно по флагу OOW.

Бороться с этим можно двумя способами: либо пропатчив фаервол, либо исключая из правила флаг keep state. Я предпочел последний, тем более что у меня баг срабатывает только на VOIP трафик, тогда как остальной продолжает ходить с флагом keep state.

Самое унылое во всем этом, что судя по инетам данная проблема была пофиксена еще на версии 1.3b5, тогда как у меня в данный момент используется:

# ipf -V

ipf: IP Filter: v4.1.28 (400)

Kernel: IP Filter: v4.1.28

так что видимо с оказией надо будет подумать об обновлении на текущую версию 5.1.0

Кстати просмотреть пакеты дропающиеся по out of window можно с помощью команды:

# ipmon -oI

Тогда как увидеть список загруженных правил можно с помощью команды:

# ipfstat -nio

VN:F [1.9.21_1169]

Rating: 10.0/10 (2 votes cast)

VN:F [1.9.21_1169]

Рубрика: FreeBSD, IT безопасность | Ваш отзыв »

Началось все довольно прозаично- увидел надстройку на Google Chrome, позволяющую установить удаленное соединение с компьютером опосредством браузера, но кроме этого никакой инфы на странице описания не было, так что решил поставить, для чистоты эксперимента на CentOS 5.7, но тут же уперся в то, что сусевский дистрибутив отказывается вставать, ругаясь на отсуствие libcurl.so.4 и lsb >= 3.2.

Началось все довольно прозаично- увидел надстройку на Google Chrome, позволяющую установить удаленное соединение с компьютером опосредством браузера, но кроме этого никакой инфы на странице описания не было, так что решил поставить, для чистоты эксперимента на CentOS 5.7, но тут же уперся в то, что сусевский дистрибутив отказывается вставать, ругаясь на отсуствие libcurl.so.4 и lsb >= 3.2.