Friday, 18 May 2012

Подходил к концу 10ти часовой аврал проброса портов на внутренний сервак, в течении которого я обточил сервак, пропатчил его и перешел к самому тривиальному- настройке NAT’а на безусловный редирект в DMZ. Надо заметить, что все это производилось на шлюзе под FreeBSD 8.2 на которой столовалась внутренняя сеть 192.168.0.0/24, сопряженная 192.168.15.0/24, а также живущем на нем VPN сообществе с сетью 172.16.0.0/24.

Подходил к концу 10ти часовой аврал проброса портов на внутренний сервак, в течении которого я обточил сервак, пропатчил его и перешел к самому тривиальному- настройке NAT’а на безусловный редирект в DMZ. Надо заметить, что все это производилось на шлюзе под FreeBSD 8.2 на которой столовалась внутренняя сеть 192.168.0.0/24, сопряженная 192.168.15.0/24, а также живущем на нем VPN сообществе с сетью 172.16.0.0/24.

Все тривиально и просто.

Все вроде просто, да на поверку не очень. Сначала поднял DMZ сетку 172.16.10.0 но почему то тут же упал VPN. Решив, что видимо глюк openvpn, забил и сменил сетку на 192.168.20.0, но ничего не заработало. Ковырялся вокруг да около очень долго, но в итоге часу в третьем ночи, понял, что не работает и естественно решил, что это тот же глюк VPN, так что решил взять вообще нигде не использовавшуюся сетку 10.10.10.0

(more…)

VN:F [1.9.21_1169]

Rating: 4.0/10 (29 votes cast)

VN:F [1.9.21_1169]

Rating: +2 (from 10 votes)

Рубрика: Дела Одминские, Одмины шутят | Ваш отзыв »

Wednesday, 16 May 2012

Возникла необходимость высунуть машинку хостящуюся на виртуальной ферме VMware ESXi в дикий интернет, с ограничением доступа к локалке. Точнее возникла необходимость дать к ней доступ левым людям из вне с полными правами на рута. В связи с чем поднялся вопрос о том как пробросить одну из виртуальных машин в DMZ.

Надо отметить, что, порыв сообщества на тему атаки на хост ESXi, я не смог найти достаточно инфы об уязвимостях позволяющих получить доступ к ноде или соседям по ноде, поэтому собственно и решил, что оптимальным решением будет убрать хост в DMZ, предоставив к нему доступ из интернета и закрыв локалку. Другое дело что существуют различные варианты атаки на L2 OSI теоретически позволяющие ломануть DMZ на уровне VLAN’а, но это уже совсем другая история, не имеющая отношения к этой. Тем более что и современные средства организации VLAN’ов предоставляют богатый функционал защиты и минимизируют риски от подобных атак. Если кому то интересно покопать на тему атак на VLAN, то дам несколько ключевых букаф:

CAM flooding;

MAC flooding;

VLAN Cross-talk Attacks;

VLAN Hopping;

ARP spoofing;

Spanning-Tree attacks;

VRRP / HRSP tampering

(more…)

VN:F [1.9.21_1169]

Rating: 7.0/10 (6 votes cast)

VN:F [1.9.21_1169]

Рубрика: IT безопасность, Сети | Ваш отзыв »

Tuesday, 21 Feb 2012

Здесь нет никакого открытия, так что инфа из серии “спасибо кэп”, но до сих пор приходится сталкиваться с вопросами, почему в хрюше ака Windows XP перестает работать интернет или бродилка, при большом числе одновременных закачек ftp, или тем более работе торрент клиента.

Дело в том, что у Windows XP SP2 имеются ограничение на число одновременных сессий tcp (а точнее сессий согласования TCP half-open), установленное в режим 10. Сделано это было мелкомягкими умышленно, для ограничения распространения червяков и дос-атак, которые с выходом Windows XP расцвели буйным цветом, и в первоначальной версии Windows XP этого ограничение отсутствовало, но мелкомягкие посчитали, по своей обычной традиции, что нет смысла бороться за живучесть системы, и проще зарезать число конкурирующих сессий. Причем в XP это реализовано на уровне системного файла TCPIP.SYS, который необходимо патчить с помощью программы: EventID 4226 Patcher Version 2.23d которая увеличит это число до 50.

Для того чтобы увеличить до максимума число возможных сессий в виндовой сетке, следует сделать следующее: запустить глобальные политики CTRL+R -> gpedit.msc ->Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Локальные политики -> Параметры безопасности -> Интерактивный вход в систему -> выставляем его в 0 (отключение ограничения)

или же внести правки в следующий ключ реестра:

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\CachedLogonsCount

изменив значение CachedLogonsCount на 50 или 0

В Vista SP2 и Windows 7 это ограничение уже было убрано из драйвера протокола, но в системе имеется ограничение на использование сетки для шаринга и печати, установленное в 20 соединений. Проверить это можно, вбив в dos-promt (CTRL+R -> cmd) команду net config server, которая выведет максимальное число пользователей.

А также максимальное число входящих подключений к IIS, которое можно настроить через ключ реестра: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters\TcpNumConnections (тип: DWORD, задав его от 5000 до 65536)

TCP half-open

VN:F [1.9.21_1169]

Rating: 8.5/10 (11 votes cast)

VN:F [1.9.21_1169]

Rating: +4 (from 4 votes)

Рубрика: Windows, Сети | Отзывов: 2 »

Friday, 11 Nov 2011

Сегодня пришлось поехать к клиенту как раз по поводу многострадального шарика с видяхами, и пока суть да дело- нарисовался планчик для локального ftp-сервера, который необходимо поставить в конторе. Рисовать не охота, да и Visio я себе так и не поставил, поэтому опишу на пальцах куда рыть.

Собственно принципиальная схема работы следующая: FTP-сервер работающий под ProFTPd с хранением учеток в базе MySQL. К нему есессно подрублен контроль файлов и clamav. Сам сервак находится в DMZ за фаерволом, где на него подключены собственно порты 20, 21 и все выше 1024, для отработки пассива. Также ставим apache и открываем 80 порт на фаерволе, так как некоторым тупым бургам понадобится скачивать из локалок, а по своему опыту работы я неоднократно сталкивался с ситуацией когда у таких “васяток” банально нет чела который им мог бы объяснить как переключить ftp-клиента в пассивный режим, а факи которые им шлешь на почту, почему то не вспомогают. Вот для таких граждан необходимо также иметь web-сервер на котором завести некоторое количество папочек, запароленных на основе .htaccess.

Остальные пакеты это samba сервер, через который внутренние клиенты раскидывают файлы по папкам, с аутентификацией на уровне пользователей. Тут собственно можно сделать два варианта: либо разрешить прохождение smb пакетов из сетки через фаервол, либо засунуть сервак вторым интерфейсом в локалку, но это не особо хорошая идея, ибо хотя шансов что нам сломают ftp крайне мало, но все равно это получается лишний вход. В принципе можно его вывести вторым шнутом во внутренний DMZ, куда уже фильтровать пакетики от внутренних сетей. Такой ход более гиморный, но зато и наиболее спокойный.

Каждому юзверю, или отделу создается папка- желательно конечно с квотированием, иначе ftp-сервер превращается в неконтролируемую файлопойку похуже файл-сервера. В этой связи есть смысл подрубить еженедельную отправку на почту статистики вывода:

df -ah

du -ch -d 1 /ftphome

Теперь по защите всего это хозяйства, как я и сказал: на фаерволе делаем маппинг по портам, или же безусловную трансляцию, закрывая все порты ниже 1024 порта, кроме 20, 21 и 80 вовне, а внутрь от сервера пропускаем все или же только smb протоколы.

После чего все это дело настраиваем и радуемся жизни.

VN:F [1.9.21_1169]

Rating: 0.0/10 (0 votes cast)

VN:F [1.9.21_1169]

Рубрика: FreeBSD, Сети | Ваш отзыв »

Monday, 07 Nov 2011

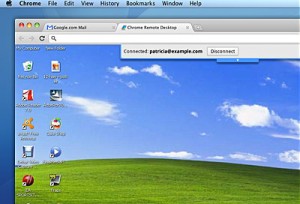

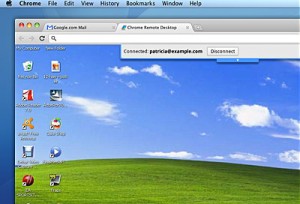

Началось все довольно прозаично- увидел надстройку на Google Chrome, позволяющую установить удаленное соединение с компьютером опосредством браузера, но кроме этого никакой инфы на странице описания не было, так что решил поставить, для чистоты эксперимента на CentOS 5.7, но тут же уперся в то, что сусевский дистрибутив отказывается вставать, ругаясь на отсуствие libcurl.so.4 и lsb >= 3.2.

Началось все довольно прозаично- увидел надстройку на Google Chrome, позволяющую установить удаленное соединение с компьютером опосредством браузера, но кроме этого никакой инфы на странице описания не было, так что решил поставить, для чистоты эксперимента на CentOS 5.7, но тут же уперся в то, что сусевский дистрибутив отказывается вставать, ругаясь на отсуствие libcurl.so.4 и lsb >= 3.2.

(more…)

VN:F [1.9.21_1169]

Rating: 7.0/10 (3 votes cast)

VN:F [1.9.21_1169]

Рубрика: IT безопасность | Отзывов: 4 »

Sunday, 23 Oct 2011

Пригласили меня тут на некую железнодорожную станцию, на которой находится офис и удаленная от него площадка разгрузки вагонов. На площадке находится видео-наблюдение, которое транслируется в офис. Расстояние между ними где то метров 600-700, и со слов клиента сообщение идет через инет.

Приехал в офис и стал ломать голову каким образом все коннектится, ибо естественно ни в какой интернет пакеты не уходят, а ломятся на внутреннюю адресацию. В итоге оказалось, после длительных лазаний под столами и трейсов пакетов, что все замучено через так называемый wi-fi мост, с которым я морочился на уровне совмещения рутеров Linksys. Тоже самое поднимается на беспроводных точках доступа от D-link, но тут все было завернуто через оборудование Ubiquiti Networks- американского производителя беспроводного оборудования для 4G и WiMax.

(more…)

VN:F [1.9.21_1169]

Rating: 5.5/10 (2 votes cast)

VN:F [1.9.21_1169]

Рубрика: Сети | Ваш отзыв »

Tuesday, 11 Oct 2011

Столкнулся с древним косяком работы Ipfilter, который был замечен в версии FreeBSD 6.1/6.2, но у меня вылез на 8.2. Причем совершенно не понятным образом, так как фаервол у людей работал уже порядка полугода, и тут отвалился VoIP. То есть в один прекрасный день, как водится в понедельник, перестали коннектится телефоны к удаленному VoIP серверу. Сначала думал что траблы в телефоне, но потом оказалось что не работают все.

Стал ковыряться и обнаружил в логах ipmon интересные записи:

Date em1 @0:38 b LAN_IP,port -> VoIP_server,port PR tcp len 20 60 -S OUT OOW

Date em1 @0:58 b VoIP_server,port -> LAN_IP,port PR tcp len 20 81 -AP IN OOW NAT

Date em1 @0:58 b VoIP_server,port -> GW_LAN_IP,port PR tcp len 20 81 -AP IN OOW NAT

Собственно самое интересно в этом флаг OOW, который переводится как out of window, и является багом фильтарции пакетов для которых правило идет со статусом keep state, то есть в момент установленного уже соединения, которое фаервол должен пропускать, он вдруг решает, что это неожиданный пакет и банит его именно по причине OOW. В моем случае- все эти прохождения пакетов были разрешены, и все блокировки были именно по флагу OOW.

Бороться с этим можно двумя способами: либо пропатчив фаервол, либо исключая из правила флаг keep state. Я предпочел последний, тем более что у меня баг срабатывает только на VOIP трафик, тогда как остальной продолжает ходить с флагом keep state.

Самое унылое во всем этом, что судя по инетам данная проблема была пофиксена еще на версии 1.3b5, тогда как у меня в данный момент используется:

# ipf -V

ipf: IP Filter: v4.1.28 (400)

Kernel: IP Filter: v4.1.28

так что видимо с оказией надо будет подумать об обновлении на текущую версию 5.1.0

Кстати просмотреть пакеты дропающиеся по out of window можно с помощью команды:

# ipmon -oI

Тогда как увидеть список загруженных правил можно с помощью команды:

# ipfstat -nio

VN:F [1.9.21_1169]

Rating: 10.0/10 (2 votes cast)

VN:F [1.9.21_1169]

Рубрика: FreeBSD, IT безопасность | Ваш отзыв »

Подходил к концу 10ти часовой аврал проброса портов на внутренний сервак, в течении которого я обточил сервак, пропатчил его и перешел к самому тривиальному- настройке NAT’а на безусловный редирект в DMZ. Надо заметить, что все это производилось на шлюзе под FreeBSD 8.2 на которой столовалась внутренняя сеть 192.168.0.0/24, сопряженная 192.168.15.0/24, а также живущем на нем VPN сообществе с сетью 172.16.0.0/24.

Подходил к концу 10ти часовой аврал проброса портов на внутренний сервак, в течении которого я обточил сервак, пропатчил его и перешел к самому тривиальному- настройке NAT’а на безусловный редирект в DMZ. Надо заметить, что все это производилось на шлюзе под FreeBSD 8.2 на которой столовалась внутренняя сеть 192.168.0.0/24, сопряженная 192.168.15.0/24, а также живущем на нем VPN сообществе с сетью 172.16.0.0/24. Началось все довольно прозаично- увидел надстройку на Google Chrome, позволяющую установить удаленное соединение с компьютером опосредством браузера, но кроме этого никакой инфы на странице описания не было, так что решил поставить, для чистоты эксперимента на CentOS 5.7, но тут же уперся в то, что сусевский дистрибутив отказывается вставать, ругаясь на отсуствие libcurl.so.4 и lsb >= 3.2.

Началось все довольно прозаично- увидел надстройку на Google Chrome, позволяющую установить удаленное соединение с компьютером опосредством браузера, но кроме этого никакой инфы на странице описания не было, так что решил поставить, для чистоты эксперимента на CentOS 5.7, но тут же уперся в то, что сусевский дистрибутив отказывается вставать, ругаясь на отсуствие libcurl.so.4 и lsb >= 3.2.