Monday, 11 Apr 2011

Забавная тут ситуевина приключилась с одним сервисом, который я настраивал для клиента. Поднимал Help Desk- первоначально на своей машине в виртуальном окружении VMware Workstation, после чего установил на клиентскую машину VMware Player и перенес машину. Надо отметить что виртуальная машина крутится под Cent OS, а сервер под Win 2003, так что никаких особых проблем не ожидалось.

Но в процессе запуска- выяснилось что машинка не подхватывает IP адрес по DHCP, при работе в bridged mode, а при попытке задать статический IP я получал ругань на тему того, что данный IP уже используется, при том что данный адрес был однозначно свободен. Озадачившись данной проблемой проверил на всякий случай фаервол винды, но как оказалось он был отключен. Поковырявшись в меру возможностей в серваке и vmware, решил не озадачивать клиентского админа, а переставил Player на Workstation и попробовал поднять виртуалку в таком варианте. Но проблема осталась той же самой, при этом когда я переключил сетки в NAT вариант- поднимался внутренний IP и все начинало нормально шуршать.

В итоге обратился к админу с описанием проблемы и предположением о том, что какая то тулза препятствует нормальному прохождению пакетов, выступая видимо фаерволом. Поковырявшись, админ сказал что обнаружил что на серваке зачем то был установлен, тысячу лет назад, kerio vpn client, который он благополучно снес. После данной манипуляции все зашуршало прекрасно, так что причина крылась именно в kerio vpn client который видимо как любой ipsec клиент имеет встроенный фаервол у которого имеются свои взгляды на прохождение пакетов. У клиента от checkpoint, например, таких проблем замечено не было.

VN:F [1.9.21_1169]

Rating: 4.2/10 (17 votes cast)

VN:F [1.9.21_1169]

Rating: +2 (from 4 votes)

Рубрика: IT безопасность, Сети | Отзывов: 2 »

Wednesday, 06 Apr 2011

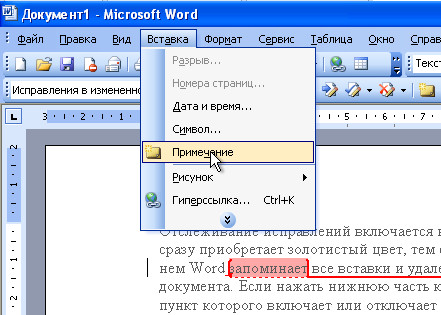

Сидел тут ломал голову, так как скинули договор, который надо было отправить англоязычному субподрядчику, которого приводили в ужас исправления в документе Word, которые на самом деле и меня по началу привели в ступор обилием помарок и заметок. Но я то эти исправления в Word просто убрал с глаз долой, путем отключения в просмотре: Сервис -> Параметры -> Исправления -> поле “Использовать в режиме разметки и веб-документа” переставляем в значение “Никогда“

Но как было объяснить бургу, не имея под рукой английского MS Word где ему отключить просмотр исправлений, было не совсем понятно, так что единственный путь устранить этот ужасающий вид- была возможность принять эти исправления, что делается следующим образом,

для 2003 офиса: Сервис -> Исправления -> в появившемся тулбаре выбираем Принять выделенные исправления -> Применить все изменения в документе

для 2007 офис: Рецензирование -> Принять -> Принять все изменения

После этого отправляем нормальный документ благодарному клиентозу, без излишней головной боли.

VN:F [1.9.21_1169]

Rating: 9.8/10 (22 votes cast)

VN:F [1.9.21_1169]

Rating: +6 (from 12 votes)

Рубрика: Дела Одминские | Отзывов: 4 »

Thursday, 17 Mar 2011

Возникла ситуация при которой у клиента появилась необходимость откатить несколько машин с Windows 7 на Windows XP. Естественно сейчас придет 100 человек и скажет что это глупость, но если вы используете специфическое ПО, тем более старых версий, то такой вопрос у вас не должен вызвать никаких нареканий.

Собственно Windows 7 покупался на контору, так что софт находится на балансе. Порывшись по инетам обнаружил тыщу разных вариантов от низя, до “нам подвластны любые горизонты”, посему решил обратиться к первоисточнику, который мне и поведал следующую схему. Если продукт Windows 7 Pro приобретался по корпоративной лицензии, то он имеет право на downgrade, который можно осуществить двумя способами:

1. На сайте VLSC скачивается исходник необходимой Windows XP, но есдинственно что на сайте имеется только exe вариант, который можно либо запустить из уже установленной Windows 7, либо сторонними средствами перегнать в ISO и записав на диск поставиться с него.

2. Поставиться со старого Windows XP находящегося на балансе конторы, ибо хотя мелкомягким на это дело наплевать, тем не менее проверяющие могут вздрючить за то что у вас использован например чужой VLS ключ. Так что если у вас нет копоративной XP, либо используйте пункт 1, либо ставьтесь с любой OEM версии Windows XP и активируйте её по телефону, сообщив что это downgrade и назвав серийник Windows 7. Народ правда в инетах пишет о том что могут послать если вы пользовали забаненный серийник XP, но это опционно, ибо серийник операционки на которую вы скатываетесь у меня ни разу не спрашивали. Видимо все зависит от того, внушает ли ваш голос доверие индийскому колл-центру.

VN:F [1.9.21_1169]

Rating: 7.3/10 (4 votes cast)

VN:F [1.9.21_1169]

Rating: +1 (from 3 votes)

Рубрика: Windows | Ваш отзыв »

Monday, 29 Nov 2010

Прикупил я себе наконец то ноут, точнее не прикупил, а разжился, ну да не важно. В общем, отличная машинка HP ProBook 4320s, с Core i5 и 4мя гигами оперативки. На ней стояла 11 SuSe Linux, но меня она почему то совсем не возбудила, ибо после 10ки в которой я проработал года три до этого, выглядела убого, да и установлена была весьма специфически. Так что я её снес и решил поставить себе Windows 7. Вот тут то меня и ждали терзания из серии “не было у бабки проблем, купила бабка порося”. Ибо хотелось ставить 32битную версию, чтобы не иметь гимора с софтом и игрушками, но при этом не по-детски было жалко гига оперативки, который бы однозначно пропал в этом случае. На рабочую машину бы я поставил Server 2003, ибо его архитектура позволяет видеть более 3 гигов в 32битной версии, но поскольку 7 винда также базируется на серверном ядре, я озадачился решением снятия искусственного ограничения от Microsoft, и как оказалось не напрасно. Тем более что 64битная винда забирает под свои процессы почти что в два раза больше памяти, так что выиграв гиг памяти я бы потерял 50% производительности, то есть в итоге еще и оказался бы в минусах.

(more…)

VN:F [1.9.21_1169]

Rating: 7.4/10 (44 votes cast)

VN:F [1.9.21_1169]

Rating: +14 (from 22 votes)

Рубрика: Windows | Отзывов: 36 »

Friday, 24 Sep 2010

Пришла в контору партия новых устройств UTM-1 130, причем все как одна с битой прошивкой, которая не хочет работать. Такое ощущение, что на заводе Check Point залили на устройство стандартную прошивку, ибо в данный момент для R70 имеется две прошивы: для UMT 130 и для всех остальных устройств данного производителя. Так что встала необходимость их перепрошить.

Ну делается это довольно просто: скачиваем из usercenter прошивку, подключаем к usb портам внешний DVD, заходим в BIOS нажимая кнопку TAB, выбираем загрузку с сидюка и вуаля- заливаем новую операционку. Но тут как какое то проклятие- терминал пишет какие то кракозябры, и если настойчиво нажимать клавишу TAB, то экран попросту залипает. При нажатии же остальных клавиш нормально выводит загрузочное меню, которое является первым удобочитаемым рисунком. Пообщался в чате с тех поддержкой Check Point – они посоветовали открывать реквест на эту тему, ибо случай явно RMA.

Перепробовал 4 штуки различных терминалов от встроенного до SecureCRT- всюду одно и тоже. И тут решил вдруг проверить на чужой машине- надо заметить что я работаю под Windows 2003. Втыкаю агрегат в XP- все работает, при включении отображается нормальный экран загрузки, нормально по TAB заходит в BIOS- вообщем все прекрасно и замечательно. Перекинул себе на машину XPшный гипертерминал, хотя он ничем не отличается от родного, попробовал на нем- таже самая картина- крокозябры вплоть до начала нормальной загрузки- первые нормальные строчки- это boot menu.

В связи с чем вывел, что устройство UTM-1 130 по каким то причинам, в начале загрузки, не дружит с серверной платформой Windows 2003 :-/ хотя быть может он не дружит с переходником RS232 на USB которым мне приходится пользоваться, ибо на моей машине нет com-порта.

VN:F [1.9.21_1169]

Rating: 3.6/10 (44 votes cast)

VN:F [1.9.21_1169]

Rating: +1 (from 7 votes)

Рубрика: Check Point, Подсказки | Ваш отзыв »

Wednesday, 25 Aug 2010

Возникла некая необходимость управлять сервером шуршащим под CentOS, из винюка, причем не абы как, а через X-терминал. Поковырявшись, решили делать через Xming- бесплатный продукт, который можно скачать в инете в версии 6.9.0.31, на данный момент. За версию 7.5 дяди хочут бабла в размере 10 евриков, так что нам этот вариант не катит.

Собственно все достаточно просто. Напишу так, ибо так пишут все, хотя не фига я не считаю, что все так просто, ибо все мануалы в инете похожи как братья близнецы и ни по одному из них у меня ничего не заработало, так что в итоге я провозился полдня пытаясь настроить хоть что нибудь.

Схема работы простая: есть юниксовый сервер UNIX-Server под управлением CentOS на котором крутится X-клиент/сервер; есть виндовая машинка Win-XP на которой поднимается X-сервер Xming с помощью которого мы подключаемся к клиентской части UNIX-Server и по идее должны получить картинку с X-терминалом на рабочем столе виндовой машины.

Для начала скачиваем и устанавливаем на нашу Win-XP рабочую станцию X-сервер Xming, откуда нить с инетовского зеркала, благо их предостаточно разбросано по инету. После установки пробуем настроить работу через Xdmcp. Это специфический незашифрованный протокол, используемый для аутентификации и подключения Х-сервера к Х-клиенту. Поскольку он не является закрытым, то его не рекомендуется использовать в открытых сетях, но это ограничение убирается при использовании сторонних средств шифрования. Ибо это наше первое знакомство, то не будем запариваться на безопасность и попробуем хотя бы запустить данный сервис.

Для этого на UNIX-Server открываем файло /usr/share/config/kdm/kdmrc и в разделе [Xdmcp] проверяем, чтобы активность равенства Enable=true

После этого добавляем в файлы следующие поля:

/etc/gdm/custom.conf

[xdmcp]

Enable=true

/etc/X11/fs/config

# no-listen = tcp

Настроиваем логин: K Menu -> System -> Login Screen

Во вкладке Remote, меню Style выставляем Same as Local

Во вкладке Security, ставим галку Allow local system administrator login

Перегружаем Х-сервер

# /etc/rc.d/init.d/xfs restart

после чего переходим к настройке виндового сервера. Запускаем приложение XLaunch, в котором выбираем

One Window -> Open session via XDMCP -> в Connect to host прописываем IP адрес UNIX-Server и ставим галку Use indirect connect (народ пишет, что её надо снять но в нашем случае заработало только с ней) -> можем оставить пустыми, либо прописать свойства терминала Х, например в Remote font server наш IP UNIX-Server, а в Additional parametrs for Xming строку инициализации десктопа без кавычек “-screen 0 800×600″ -> Готово

Если все настроили правильно, то на выходе получаем консоль с приглашением нашего X-терминала.

VN:F [1.9.21_1169]

Rating: 6.4/10 (5 votes cast)

VN:F [1.9.21_1169]

Rating: +2 (from 2 votes)

Рубрика: Linux | Отзывов: 2 »

Wednesday, 21 Jul 2010

В опубликованном Мелкомягкими Security Advisory 2286198, на прошлой неделе, появилась инфа о том, что они в данный момент трудятся над закрытием критической уязвимости основанной на некорректном парсинге системой иконки ярлыка, так что злоумышленник подсунув системе специально сконфигурированную иконку может уязвить машину, путем запуска злонамеренного кода, не имея на то необходимых привилегий и в обход политик UAC и контроля безопасности Windows 7. так что эксплоит .lnk это как раз то, чего нам так давно не хватало.

По утверждению Microsoft уязвимости больше всего подвержены машины через использование внешних томов, но при этом в случае отключения функции автозапуска, пользователь должен сам запустить ярлык из необходимой папки, для того чтобы система была уязвлена. Для систем Windows 7 функция автозапуска с внешних томов отключена по умолчанию.

И хотя в данный момент мелкомягкие ведут работы по устранению этой пакостной дырки безопасности, тем не менее для систем Win2Yk и XP SP2, уже снятых с поддержки , ожидать каких либо обновлений безопасности не следует. В этой связи рекомендуется запретить винде выводить иконки для любых ярлыков, а также запретить сервис WebClient для предотвращения атаки через протокол WebDAV.

И хотя винда с отключенным рендерингом иконок выглядит более чем убого, тем не менее если вы решите отключить эту, одну их основных, фич винюка, то необходимо открыть редактор реестра regedit.exe и пройти в ветвь реестра HKEY_CLASSES_ROOT\lnkfile\shellex\IconHandler. Экспортируем данную ветку, для того чтобы зарезервировать её, после чего очищаем значение.

Также Microsoft настоятельно рекомендует ограничить пути запуска программ, сократив их до необходимых системных папок типо C:\, C:\Windows, C:\Program Files. Для этого лезем в оснастку «Локальная политика безопасности», которая находится по следующему маршруту Пуск -> Настройка -> Панель управления -> Администрирование. Там выбираем раздел Политики ограниченного использования программ, и так как они не определены по умолчанию, выбираем Действие -> Создать политики ограниченного использования программ, после чего выбираем дополнительные правила и в правом поле щелкаем правой клавишей мышки, выбирая Создать правило для пути. там же можно запрещать запуск программ как по их пути, так и по хэшу исполняемого файла. Также можно перечислить приложения в ключе реестра: HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\RestrictRun, правда я не пробовал можно ли там открыть доступ к целой папке.

Ну и естественно использовать хостовые ips, фаерволы и антивирусы, на которых своевременно поддерживать актуальные обновления.

VN:F [1.9.21_1169]

Rating: 10.0/10 (2 votes cast)

VN:F [1.9.21_1169]

Рубрика: IT безопасность, Windows | Отзывов: 2 »