Wednesday, 16 May 2012

Возникла необходимость высунуть машинку хостящуюся на виртуальной ферме VMware ESXi в дикий интернет, с ограничением доступа к локалке. Точнее возникла необходимость дать к ней доступ левым людям из вне с полными правами на рута. В связи с чем поднялся вопрос о том как пробросить одну из виртуальных машин в DMZ.

Надо отметить, что, порыв сообщества на тему атаки на хост ESXi, я не смог найти достаточно инфы об уязвимостях позволяющих получить доступ к ноде или соседям по ноде, поэтому собственно и решил, что оптимальным решением будет убрать хост в DMZ, предоставив к нему доступ из интернета и закрыв локалку. Другое дело что существуют различные варианты атаки на L2 OSI теоретически позволяющие ломануть DMZ на уровне VLAN’а, но это уже совсем другая история, не имеющая отношения к этой. Тем более что и современные средства организации VLAN’ов предоставляют богатый функционал защиты и минимизируют риски от подобных атак. Если кому то интересно покопать на тему атак на VLAN, то дам несколько ключевых букаф:

CAM flooding;

MAC flooding;

VLAN Cross-talk Attacks;

VLAN Hopping;

ARP spoofing;

Spanning-Tree attacks;

VRRP / HRSP tampering

(more…)

VN:F [1.9.21_1169]

Rating: 7.0/10 (6 votes cast)

VN:F [1.9.21_1169]

Рубрика: IT безопасность, Сети | Ваш отзыв »

Wednesday, 14 Mar 2012

Со вчера на сегодня имел продолжительное знакомство в томом хранения данных NAS Synology RS812- удобное сетевое хранилище на 4 хотсвопных винта, которое оказалось совсем не простой железкой для хранения файлов.

Собственно еще при выборе конфигурации порадовало, что железка предлагает не только стандартные RAID 1/5, но и различные экзотические вариации вроде RAID 6/10/RAID 5+Spare. Также читал по разным форумам, что железка удобная для использования, но все равно не предполагал, что настолько. После запуска кирогаза, на комп ставится прилада Synology Assistant которая позволяет произвести первичную конфигурацию аппарата: пользователей, сетевые настройки, и загрузить имидж управляющей аппратом OS – DiskStation Manager (DSM), после чего можно коннектиться через бродилку в основную менюху.

(more…)

(more…)

VN:F [1.9.21_1169]

Rating: 3.2/10 (27 votes cast)

VN:F [1.9.21_1169]

Рубрика: Обзоры | 1 отзыв »

Monday, 07 Nov 2011

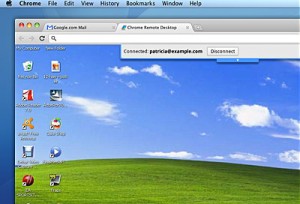

Началось все довольно прозаично- увидел надстройку на Google Chrome, позволяющую установить удаленное соединение с компьютером опосредством браузера, но кроме этого никакой инфы на странице описания не было, так что решил поставить, для чистоты эксперимента на CentOS 5.7, но тут же уперся в то, что сусевский дистрибутив отказывается вставать, ругаясь на отсуствие libcurl.so.4 и lsb >= 3.2.

Началось все довольно прозаично- увидел надстройку на Google Chrome, позволяющую установить удаленное соединение с компьютером опосредством браузера, но кроме этого никакой инфы на странице описания не было, так что решил поставить, для чистоты эксперимента на CentOS 5.7, но тут же уперся в то, что сусевский дистрибутив отказывается вставать, ругаясь на отсуствие libcurl.so.4 и lsb >= 3.2.

(more…)

VN:F [1.9.21_1169]

Rating: 7.0/10 (3 votes cast)

VN:F [1.9.21_1169]

Рубрика: IT безопасность | Отзывов: 4 »

Sunday, 23 Oct 2011

Пригласили меня тут на некую железнодорожную станцию, на которой находится офис и удаленная от него площадка разгрузки вагонов. На площадке находится видео-наблюдение, которое транслируется в офис. Расстояние между ними где то метров 600-700, и со слов клиента сообщение идет через инет.

Приехал в офис и стал ломать голову каким образом все коннектится, ибо естественно ни в какой интернет пакеты не уходят, а ломятся на внутреннюю адресацию. В итоге оказалось, после длительных лазаний под столами и трейсов пакетов, что все замучено через так называемый wi-fi мост, с которым я морочился на уровне совмещения рутеров Linksys. Тоже самое поднимается на беспроводных точках доступа от D-link, но тут все было завернуто через оборудование Ubiquiti Networks- американского производителя беспроводного оборудования для 4G и WiMax.

(more…)

VN:F [1.9.21_1169]

Rating: 5.5/10 (2 votes cast)

VN:F [1.9.21_1169]

Рубрика: Сети | Ваш отзыв »

Thursday, 15 Sep 2011

Вернулся из отпуска совершенно разобранный и ничего не понимающий, так что первый день пытаюсь въехать мозгом в работу и то на чем остановился до отъезда. А остановился на том, что разработал для себя алгоритм поиска доменов с историей. Причем естественно что я знал как это делается с теоретической точки зрения, но для одного из сателлитов срочно потребовалось купить домен с тиц, а все барыги отсутствовали онлайн, так что пришлось вооружиться парой инструментов, и на удивление в течении пары часов нашел себе домен с тиц 20, сэкономив на этом деле порядка 50$.

Так что довольно быстро напарсил себе базу дропов с PR1, а также дропов из DMOZ, которые в данный момент и предлагаю для регистрации, как в виде информации о наличии свободного домена, так и в виде пуша в акк. Данная услуга оказалась на удивление востребованной, так что уезжая, получил несколько писем. Естественно что наиболее востребованной оказалась тема с продаже доменов с тиц 10, так что в данный момент имею несколько штук, зареганных именно для тих целей.

Поэтому по приезду начал именно с отсмотра дропов за последнюю неделю, но как оказалось- появились какие то кексы, скупающие подчистую все домены, в том числе и PR1. Самое обидное что вчера был слив с парой-твойкой доменов с тиц 10, которые забукали какие то не понятные кексы, которые клеют их к своим сайтам. Я конечно все понимаю, но такое транжирство относительно доменов со стабильный тиц 10 довольно унылый способ использования доменов с историей. При этом до того как заняться охотой на домены, я столько читал разных статей про то, что в англонете давно закончились трехсимвольные домены, и при этом в тираж, ежедневно вылетает несколько штук трехсимвольных доменов, что в бизе, что в орге, что в инфо.

Сегодня решив продвигаться на мауле, так как планирую попробовать продавать методику поиска тицасто-пыаристых дропов, выложил несколько халявных доменов с PR 2, дык народ даже спасибо не сказал, так что кто людям помогает, то тратит время зря.

В любом случае в активе имеются домены с историей, с тиц 10, в каталоге DMOZ, домены с PR1-2, которые предоставляю как в виде списка, так и передачей доменов в аккаунт.

VN:F [1.9.21_1169]

Rating: 3.4/10 (27 votes cast)

VN:F [1.9.21_1169]

Rating: +2 (from 6 votes)

Рубрика: Интернет | Отзывов: 2 »

Friday, 02 Sep 2011

В дополнение к статье об установке OpenVPN сервера в инфраструктуру предприятия, хочется разродиться измышлениями о том, каким образом можно повысить безопасность при работе через VPN соединение. Ведь не секрет, что работники бывают разные, как в плане пакостности, так и в плане рассеянности, и наличие соединения которое устанавливается одним кликом- в самое сердце предприятия, не есть здорово.

В этой связи можно произвести некоторые телодвижения, которыми возможно если не обезопасить, то хотя бы минимизировать риски, при работе сотрудников через удаленное соединение.

В первую очередь право раздачи удаленных доступов возложить на руководство отделов, а лучше компании, с тем чтобы избежать последующих воплей- как же ты мог допустить!!! Организации всех доступов только по письму начальника отдела. Никаких за шоколадку, на вечер, дочка болеет и прочей слюнявой шняги, ибо если что, то иметь будут персонально вашу задницу.

Крайне желательно, чтобы пользователи не имели вообще никакого доступа к сети, кроме терминального соединения со своей машиной, на которую бы они входили зная свою учетную запись, и IP адрес компьютера, с тем чтобы левому человеку было бы сложно отсканить сетку. В этой связи необходимо создавать базу пользователей и соответствия логинов (и как следствие сертификатов) и IP адресов машин, и поскольку мы заранее знаем какой IP получит сотрудник, то и на фаерволе на виртуальном интерфейсе разрешать прохождение не все ко всем, а определенный IP удаленного клиента, на определенный IP компьютера внутри сети. И только по RDP. Никаких 135, 137 и т.д портов. Ну или же, если у вас в сети есть терминальный сервер, то всех пользователей – на терминальный сервер.

Как я это не ни люблю, но необходимо вести полное логирование безопасности- входов в домен и выходов, а также действий внутри домена.

Естественно, что для удаленного использования, оптимально было бы задействовать двухфакторную аутентификацию, основанную не только на шифровании на основе сертификата, но и на вводе пароля. Ибо если пользователь профуфыкает сертификат, то между логином и доступом в защищенное пространство сети, остается прокладочка в виде пароля. Для этого, для генерации сертификата пользователя, следует использовать команду:

# ./build-key-pass vpn-client

естественно не забывая проделывать все необходимые для генерации процедуры. Но тут мы можем упереться в пользователей не желающих вводить два пароля подряд- их конечно понять можно, но тут уже зависит от вашей настойчивости. Мне, если честно, мои нервы, в этом плане, всегда были дороже.

Если вы устанавливаете удаленных клиентов на ноутбуки сотрудников, то повторно рекомендую организовать хранение сертификатов на флешках, или, что еще лучше, на шифрованных носителях- крипт-контейнерах. Настройка клиента в этом случае, указана в конце статьи по установке сервера OpenVPN.

Надеюсь, что указанные шаги, помогут вам повысить безопасность вашего VPN-сообщества, без погружения в пучину админской паранойи.

VN:F [1.9.21_1169]

Rating: 4.2/10 (29 votes cast)

VN:F [1.9.21_1169]

Rating: +4 (from 6 votes)

Рубрика: IT безопасность | Ваш отзыв »

Friday, 19 Aug 2011

Думаю что не надо лишний раз лить воду на жернов копирайта пустословия, относительно того что для жизни сетей и Интернета в частности, сервера доменных имен являются краеугольной тематикой. Ибо без их существования все доменные имена, типо мойкрутойдомен.ком были бы пустыми словами. И для того, чтобы выходить из любой сети в интернет, нам необходимо использовать DNS сервер для разрешения доменных имен в IP адреса. Но в данном случае нам хватит, так называемого кеширующего сервера имен, то есть отвечающего только за разрешение имен и не содержащего описаний доменных зон.

С помощью стандартного сервера доменных имен BIND, настроить такой сервер, на базе любой *nix системы, можно за считанные минуты, но при этом необходимо выполнить некоторое количество телодвижений, которые я и перечислю ниже.

(more…)

VN:F [1.9.21_1169]

Rating: 3.8/10 (24 votes cast)

VN:F [1.9.21_1169]

Rating: +3 (from 7 votes)

Рубрика: FreeBSD, Сайты и их проблемы | Ваш отзыв »

Началось все довольно прозаично- увидел надстройку на Google Chrome, позволяющую установить удаленное соединение с компьютером опосредством браузера, но кроме этого никакой инфы на странице описания не было, так что решил поставить, для чистоты эксперимента на CentOS 5.7, но тут же уперся в то, что сусевский дистрибутив отказывается вставать, ругаясь на отсуствие libcurl.so.4 и lsb >= 3.2.

Началось все довольно прозаично- увидел надстройку на Google Chrome, позволяющую установить удаленное соединение с компьютером опосредством браузера, но кроме этого никакой инфы на странице описания не было, так что решил поставить, для чистоты эксперимента на CentOS 5.7, но тут же уперся в то, что сусевский дистрибутив отказывается вставать, ругаясь на отсуствие libcurl.so.4 и lsb >= 3.2.